La Asociación Nacional de Ciberseguridad y Peritos Informáticos Forenses ANCIPIF surge con el objetivo de promocionar esta actividad profesional.

En un mundo informático cada vez mas complejo, la necesidad de colectivos profesionales multidisciplinares es condición indispensable.

El avance de los delitos de carácter tecnológico hacen cada vez mas necesario el perfil de profesionales de la informática enfocados en los aspectos concretos de las técnicas forenses y la ciberseguridad.

El avance de los delitos de carácter tecnológico hacen cada vez mas necesario el perfil de profesionales de la informática enfocados en los aspectos concretos de las técnicas forenses y la ciberseguridad.

Con este fin nace ANCIPIF, bajo un espíritu de transparencia y colaboración entre sus asociados en todo el territorio español y de esfuerzo conjunto con todas las instituciones, estamentos y empresas que confluyen en el interés común de la mejora de las practicas de la informática forense. La asociación se ha fijado entre sus principales objetivos colaborar con las distintas Instituciones, Administraciones, Tribunales de Justicia, Despachos Jurídicos, Colegios Profesionales y cualquier otra entidad o persona que requiera el asesoramiento profesional de peritos informáticos forenses en la lucha frente al ciberdelito.

El equipo lo integran una serie de profesionales con un perfil técnico-jurídico altamente cualificado que permite la resolución favorable de los casos a los que se enfrenten. Para ello, se va a dotar a sus miembros de una serie de herramientas y procedimientos estandarizados y revisables.

Asimismo, se fija como una de sus premisas la formación de carácter superior de los profesionales que la componen, mediante la oferta de cursos relativos a los campos de actuación de ANCIPIF, bajo la premisa del eEstudio y análisis científico tecnológico-pericial del Ciberdelito.

¿Por que ANCIPIF?

Muchos profesionales de la practica forense informática o sectores afines se podrán preguntar el por qué de una asociación de este carácter. ANCIPIF nace con un espíritu de claridad y transparencia y un marcado sentido de comunidad. Así, el lanzamiento de esta asociación pretende traer luz en un sector en el que no se ha avanzado en aspectos concretos para establecer un parametraje estandarizado y uniforme en sus pautas de actuación así como en las formas en las que una comunidad de profesionales de este tipo han de relacionarse.

La necesidad de equipos multidisciplinarios, en constante actualización y comunicación apuntan a que se debe contar con instrumentos de apoyo y asistencia para cualquier profesional de los ámbitos de la ciberseguridad.

ANCIPIF aspira a ser el cauce que canalice a todos los profesionales del sector mediante el establecimiento de un colectivo profesional unificado.

Con la nueva redacción y puesta en funcionamiento del reciente reglamento de protección de datos, aprobado el pasado 26 de abril de 2016 por el parlamento europeo, que supone la derogación de la directiva vigente hasta ahora, la Directiva 95/46/CE (Reglamento general de protección de datos) se abren nuevas posiblidades para un avance en la ciberseguridad de toda la infraestructura tecnológica.

El impacto de esta medida tanto para la ciudadanía como su implicación para los profesionales de la seguridad informática es algo sujeto a análisis estos días.

Con este reglamento, se sustituye la directiva de 1995, desarrollada en nuestra LOPD, y cuya entrada en vigor tiene una moratoria de dos años.

Entre sus cambios más notables, destacamos que al tratarse de un reglamento y no una directiva su entrada en vigor será directamente aplicable en los estados miembros y en la legislación nacional de cada país. También fija una serie de estándares en lo que respecta a la forma de intercambiar este tipo de contenidos, lo que facilitará el intercambio de ficheros a escala europea.

En lo que respecta a la reglamentación de protección de datos, se incluyen disposiciones respecto al conocido como el derecho al “olvido”, ahora parte de los conocidos como derechos ARCO (Acceso, rectificación, cancelación y oposición), la obligación de un “consentimiento claro y afirmativo” por parte de la persona que cede sus datos personales, la posibilidad de que estos datos sean “portables”, es decir que se puedan trasladar estos datos a otro proveedor de servicios; el derecho a ser informado si los datos personales han sido vulnerados de alguna forma. También obliga a que las cláusulas de privacidad sean redactadas e un lenguaje claro y comprensible y contempla multas que llegan hasta el 4% de la facturación global de las empresas, caso de infracción en la gestión de estos derechos.

Como vemos, con ello se concretan muchas de las cuestiones y polémicas que han sido noticia en tiempos recientes en lo concerniente a los datos personales y se sistematiza en todo el entorno europeo un contexto legal más homogéneo, especialmente dentro de una UE cada vez más interrelacionada y con empresas que operan en todo su ámbito. Los países tendrán un plazo de dos años para trasladar los cambios de la directiva a la legislación nacional, lo que significa que contamos con un periodo de adecuación cuyo plazo conocemos.

En lo que respecta a los profesionales de la ciberseguridad, la necesidad de un sistema de seguridad de la información, todavía no concretado pero que se espera que vaya en consonancia con estándares reconocidos como el Esquema Nacional de Seguridad (ENS), en lo que respecta al sector público y estándares como el ISO 27001 y siguientes en lo que respecta a certificación privada, será una de las grandes novedades del nuevo reglamento. Para los profesionales de la seguridad, esta es una gran oportunidad para poder comenzar a extender sistemas de gestión de la seguridad de la información a una mayor escala, lo que redundará en unas infraestructuras empresariales con mayores garantías.

Una de las cuestiones más polémicas que viene de la mano del reglamento es la del registro europeo de datos de los pasajeros de transporte aéreo (PNR), dado que permite un amplio rango de intervención, bajo el punto de partida inicial de un control en prevención de entrada de elementos potencialmente terroristas en territorio europeo. Este registro, ha sido cuestionado en sucesivas ocasiones ante las posibilidades de auditoría ciudadana indiscriminada que puede permitir un espionaje fuera de garantías por parte de los gestores del PNR.

Para saber más:

El 9 de febrero asistí como ponente en las tituladas «La Ciberseguridad como Instrumento de Mejora del Negocio en la Pyme.Soluciones Prácticas«, organizadas por ETICOM en la CEM de Málaga. En esta explicaba mi visión sobre las grandes amenazas que tiene hoy en día la red para las PYMES conectadas a la nube y una serie de consejos para asegurar la conexión y los procesos críticos. Las jornadas eran eminentemente divulgativas y así que el perfil de los datos expuesto tenían un carácter mas didáctico.

———-

La ciberseguridad como activo indispensable en el nuevo escenario de conectividad permanente

A la hora de afrontar nuestra seguridad en la empresa nos encontramos con tres escenarios:

- La captación de datos privados por parte de grandes de Internet

- El espionaje masivo ciudadano

- El acceso de delincuentes en la red

Estos tres escenarios, comparten una pauta común, la captación de datos personales y un método en muchos casos bastante parecido.

En el primero caso, al Auge del Big Data y las redes sociales junto con los productos «gratuitos» y los asistentes de usuarios no han hecho mas que incrementar el nivel de exposición y dependencia tecnológica. A ello hay que agregar que las cuatro primeras compañías en capitalización mundial, que también se corresponden a las cuatro grandes de Internet Alphabet (el conglomerado empresarial de Google), Apple, Microsoft y Facebook, son entidades de derecho radicadas en suelo estadounidenses y sujetas al derecho correspondientes a sus estados en los que tienen sede; por lo tanto todos los datos es´tan sujeutos a la legislación y colaboración necesaria con EEUU.

Mas adelante, se explica cómo Internet es un territorio de disputa. nada que ver con el escenario idílico que nos plantea Mc Luhan en su «aldea Global». la realidad de Internet es mas parecido en todo caso a un Chicago de los años 20.

En cualquier caso, el espionaje estatal conseguiría un repunte desde los atentados del 11S en Nueva York. Desde entonces a redes ya conocidas como Echelon, se le agregarían la Patriot Act y la Homeland Security Act, de 2003, que vendrían a dibujar un panorama oscuro de auditoria global, masiva e indiscriminada. Así la recogida de datos biométricos, patrones de navegación en Internet o las conexiones de datos se extenderán a toda la ciudadanía. El ejemplo mas reciente del acuerdo denominado Privacy Shield, El reemplazo del anterior y a todas luces ilegal Safe Harbor, significará la cesión de datos personales entre la UE y los EEUU, esta vez con el visto bueno del europarlamento.

La tercera fuente en la adquisición de datos personales es la que proviene de los ciberdelincuentes propiamente dichos. Mas específicamente los que buscan hacer negocio ilegal y acceder a nuestros datos para practicas delictivas. En este sentido, vemos cómo la capacidad de obtener información personal así como de explotar vulnerabilidades y el empleo de herramientas que convierten todo el proceso en una serie de pasos muy procedimentales y relativamente sencillos han conseguido que se llegue a una expansión en el ciberdelito.

Tomando Medidas

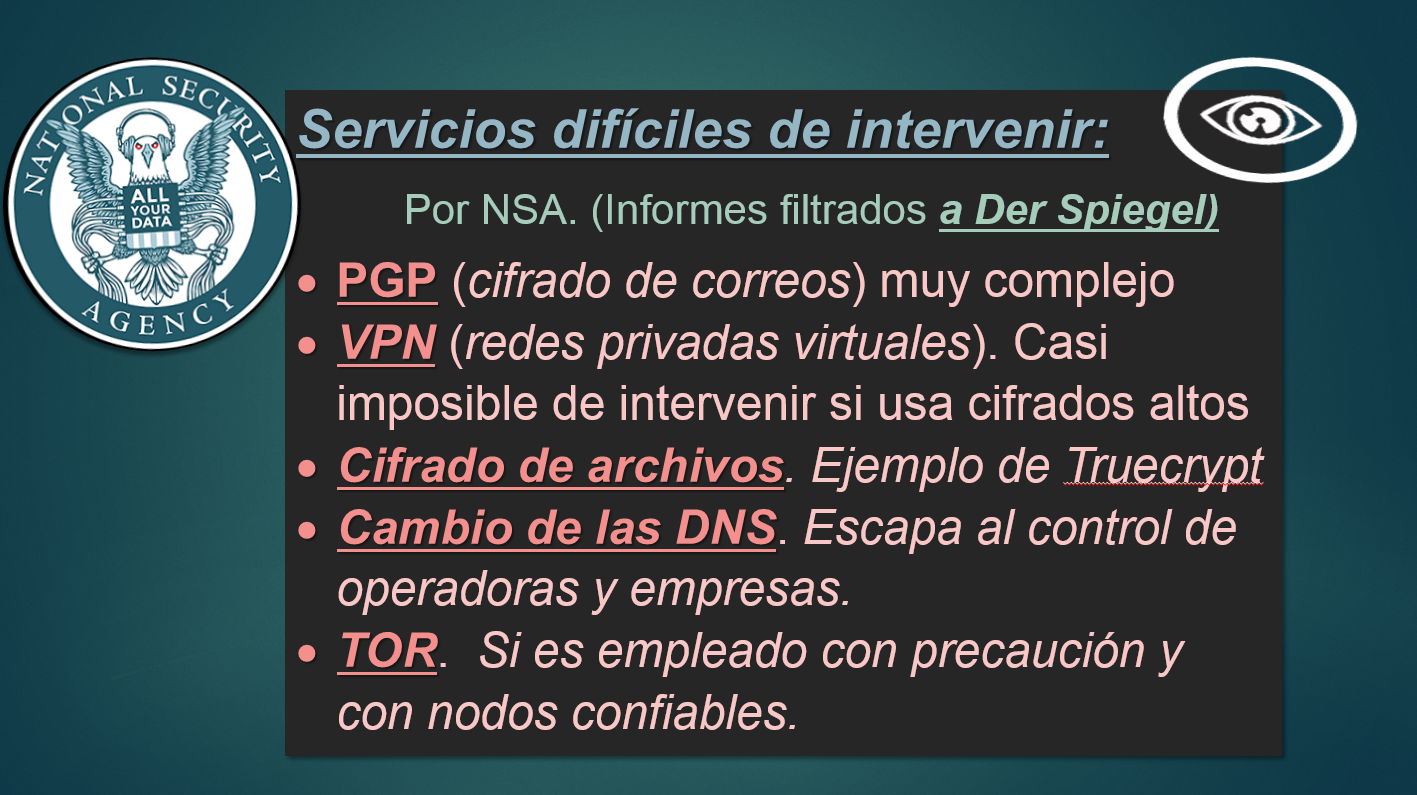

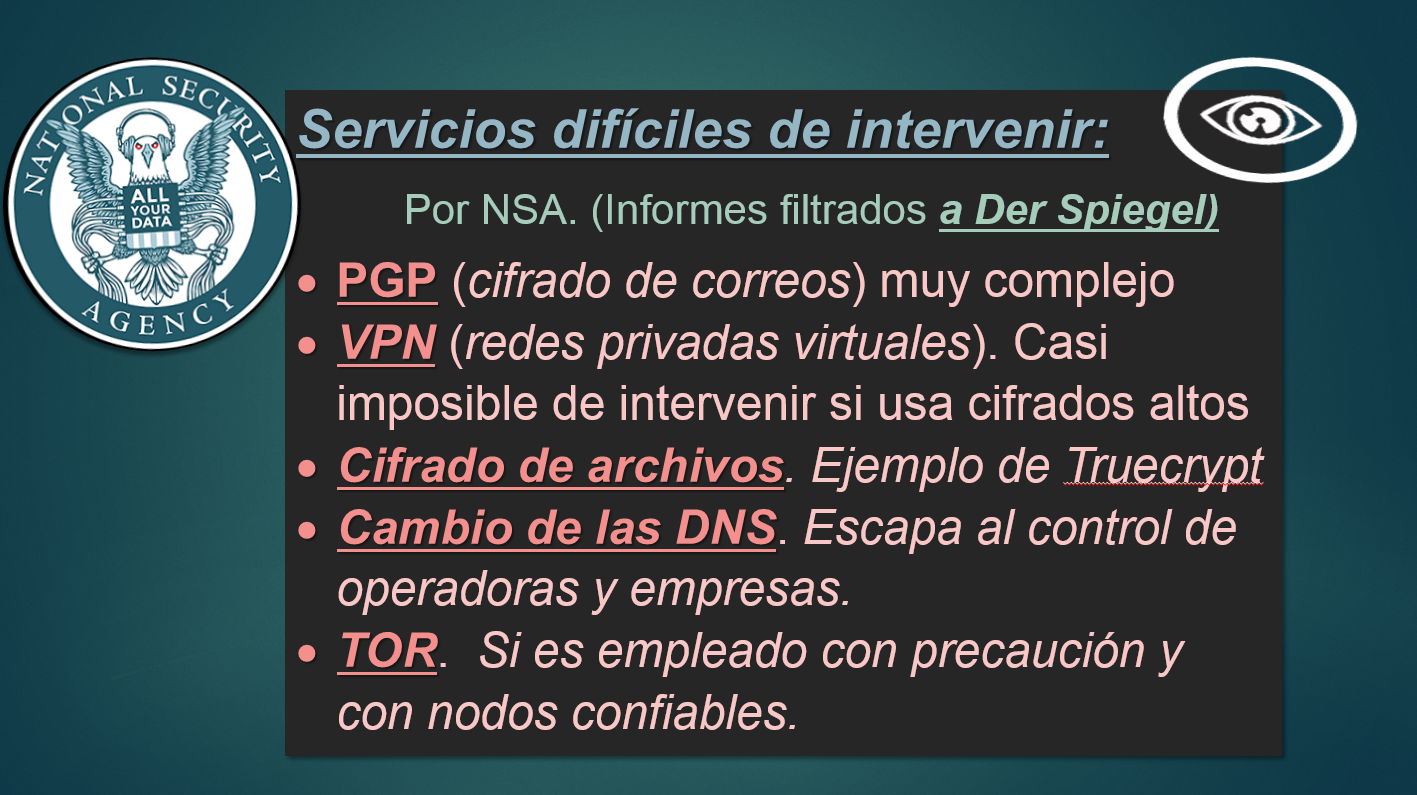

Con este escenario de las tres fuentes de adquisición y explotación de nuestros datos, pasamos a la pregunta de co¡ómo asegurar nuestra conexión, nuestra vida en la nube. Por suerte y teniendo en cuenta que estos tres grupos comparten e cierto sentido métodos, podemos acudir a las filtraciones de la NSA para saber con cierto rango de certeza qué cuestiones nos permiten afianzar nuestra privacidad.

La propia NSA nos sirve de fuente para conocer los servicios mas seguros

Las sucesivas filmaciones y especialmente las llevadas a acabo por E. Snowden, nos han permitido poder determinar que métodos poder emplear con relativa seguridad para salvaguardar nuestra privacidad. Tomamos nota, por tanto de cuales son las cuestiones sobre las que mas dificultades tiene el colectivo de espionaje mas sofisticado para conseguir con una mayor certeza ir asegurando nuestra privacidad.

Hacia la mitad de la exposición, entramos en los casos practico para afianzar nuestros parámetros de conexión en la red y las maneras mas básicas de bastionado. Junto con ello hacemos una descripción de los sistemas de gestión de la Seguridad para empresa mas recocidos actualmente, así como la legislación mas básica de referencia.

¿he sido compormetido?

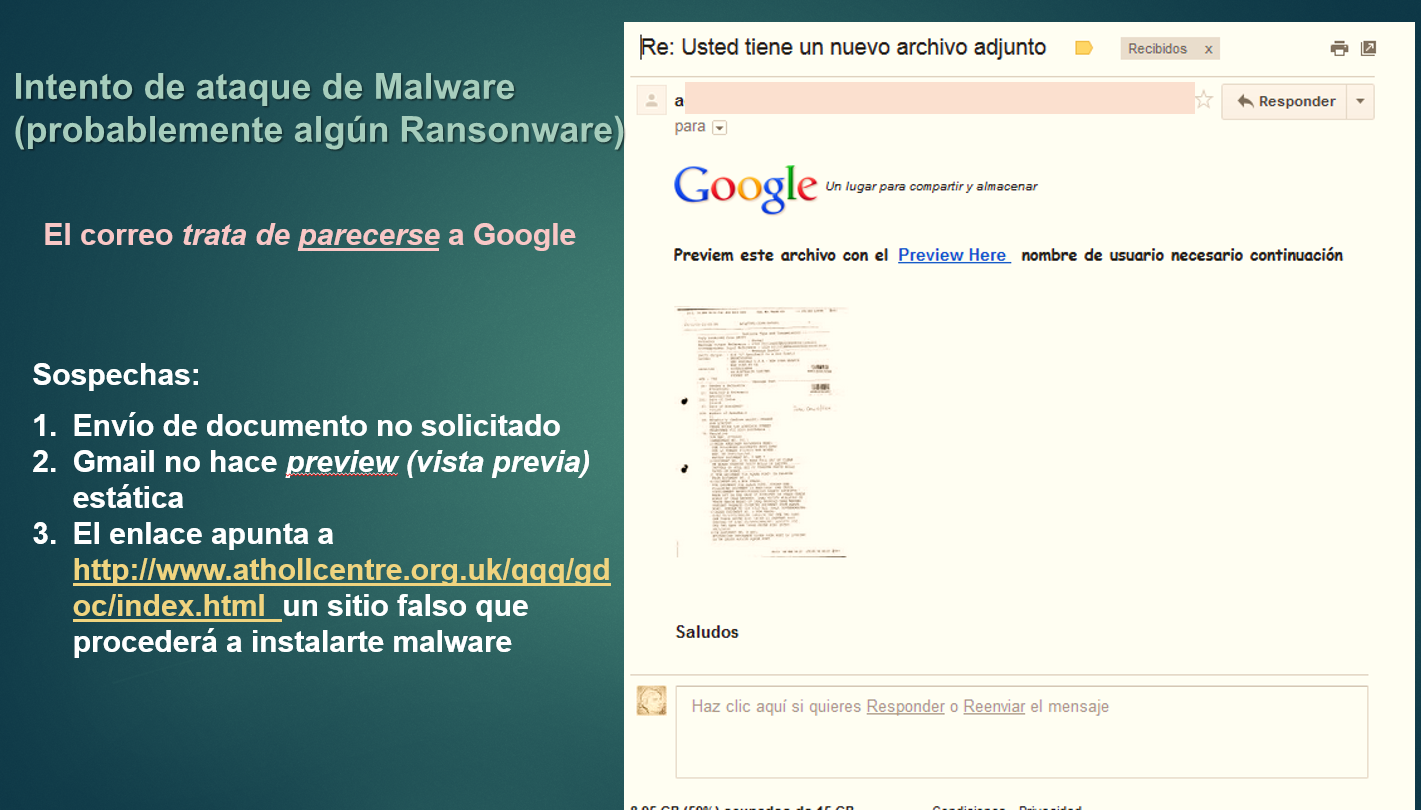

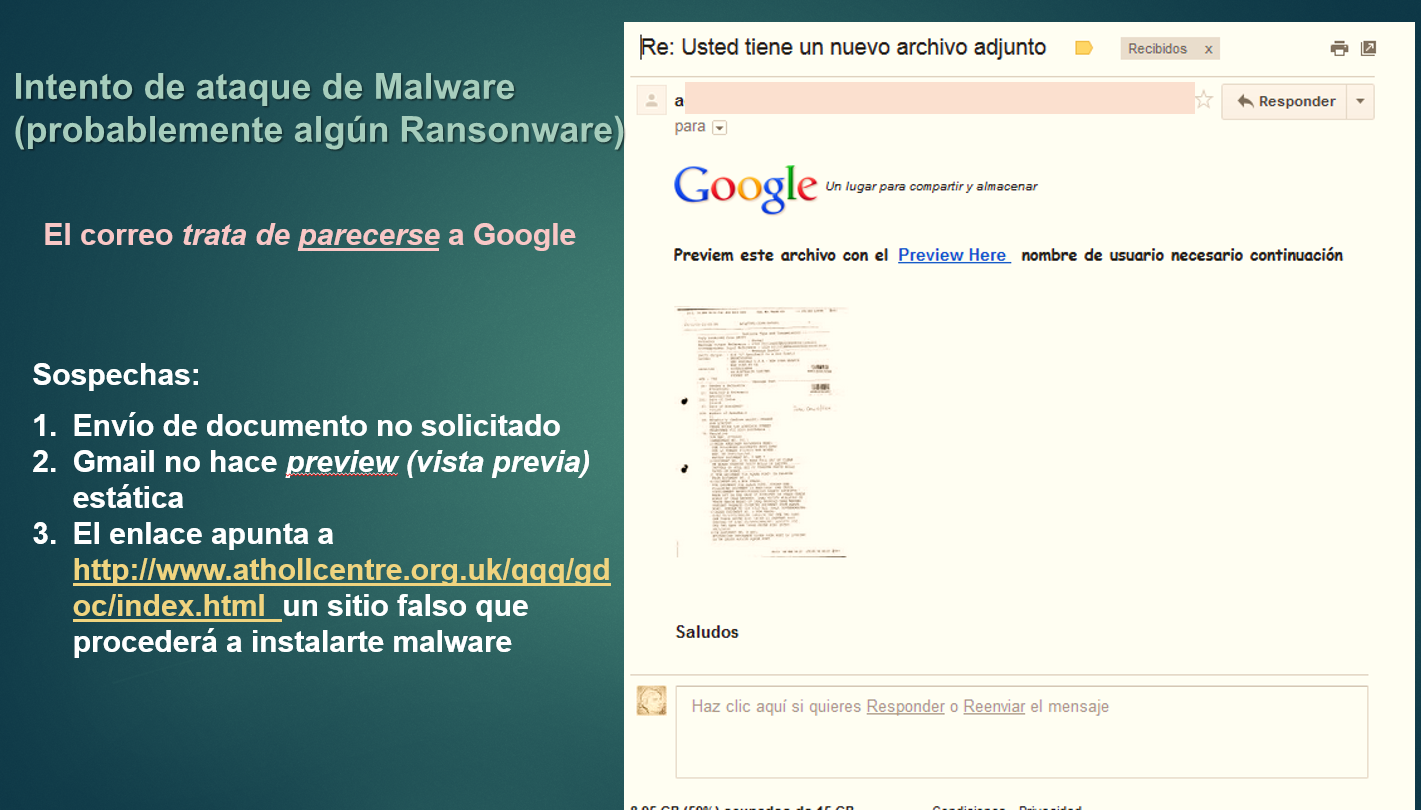

A lo largo de la exposición tratamos varios tipos de ataque y algunos métodos de precaución básica

Los intentos de Phising todavía pueden ser detectados con cierto sentido común y precaución

Tras desgranar los consejos de seguridad, entre los que hacemos especial hincapié en la importancia de las copias de seguridad, el cifrado de datos y conexiones y la prevención frente a ataques e incidencias de seguridad, cerramos nuestra charla con una serie de enlaces de referencia para ir ampliando nuestra base de conocimientos.

Aunque la presentación no detalla los temas tratados si que puede servir de referencia y refresco para los asistenes.

Puedes descargarte la ponencia en formato pfd en el siguiente enlace:

Ponencia de Ciberseguridad

ARTÍCULO EN REDACCIÓN….

El papel de la ciberguerra en el nuevo orden mundial adquiere un aspecto primordial tanto económica como geoestratégicamente. La expansión en las comunicaciones ha posibilitado que la dimensión de un ataque informático pueda tener consecuencias cada vez mayores en el terreno físico.

La realidad es que el espionaje, el robo de datos y el bloqueo de infraestructuras informáticas son un instrumento en el que empresas, gobiernos y delincuentes comunes confluyen.

Cuando se habla de ciberguerra a todos nos viene a la mente un escenario muy influido por el cine a modo de videojuego en donde el litigio se dirime de forma incruenta, casi aséptica. La realidad es bien distinta. El crecimiento de la infraestructura tecnológica y la penetración de las redes de datos hacen que a día de hoy infraestructuras críticas puedan estar expuestas de un modo u otro a diversos tipos de ataques. Un nuevo orden mundial se está conformando en el terreno de conflicto relativamente confinado de las redes.

En este contexto tecnológico, ciberguerra y cibercrimen son tan difíciles de separar como complicado dilucidar la diferencia real entre ambos. La acepción de «Ciberguerra Fría» comienza a tomar cada vez más cuerpo entre expertos de seguridad de todo el mundo. Los escenarios de esta guerra son tan diversos como sus partes. Englobarlos en un contexto común es ya una tarea complicada dado que el único nexo de unión entre todos es que el escenario principal se da en la red de redes.

Al contrario que las campañas que puedan llevar adelante grupos que se denominan Anonymous, el conflicto soterrado entre potencias, grupos de intereses y criminales ha tratado de permanecer en un segundo plano informativo por interés propio. Sin embargo, tanto por informaciones periodísticas como por la propia intención de varios de los jugadores en este nuevo tablero geoestratégico, son cada vez más las informaciones al respecto que saltan al primer plano informativo.

Ciberdefensa y legislación

Para conocer el peso que todo el asunto ha tomado en los tiempos recientes nada mejor que acudir a la documentación pública de diferentes organismos internacionales. Así podemos ver cómo el manual de la OTAN acerca de ciberguerra legitima elasesinato de hackers. La falta de una legislación o acuerdo internacional a propósito del conflicto en el terreno de las redes parece estar sirviendo de excusa para que la impunidad se abra paso. Operaciones de sabotaje y espionaje se suceden cada vez con menos disimulo y se atribuyen de forma espuria a supuestos hackers, cuando es cada vez más manifiesto su origen real.

Como nota inquietante, que la revista norteamericana Wired, sitúe a Eugeni Karsperski, ciudadano ruso y dueño de la compañía de seguridad con su mismo apellido, como una de las quince personas más peligrosas del mundo por su colaboración activa con el FSB (agencia Rusa de seguridad) y sus acreditados conocimientos en ciberseguridad, no deja de ser esclarecedor. La «peligrosidad» parece ir más en función de las lealtades que a las actuaciones concretas.

Mucho menos agresivos, organismos como la Unión Europea, también han comenzado a elaborar informes que acompañan a maniobras de sus organismos de seguridad, como la polémica agencia ENISA (Agencia Europea de Seguridad de las Redes y de la Información). Australia, o Finlandia también desvelan su planificación al respecto haciendo público sus documentos sobre ciberseguridad. En todos ellos, aparte de los lugares comunes, se puede entrever cómo la exposición de sectores estratégicos cada vez mayores preocupa a los gobiernos.

Hace apenas unos días, surgió la noticas respecto a cómo han podido ser sustraídas información de primer orden a propósito de más de 79.000 instalaciones hidráulicas en EEUU por parte de hackers Chinos. Parece ser que las incursiones electrónicas de diversos hackers han sido tan discretas como continuas y ahora son los propios gobiernos los que deben replantearse cómo asegurar instalaciones básicas.

Por su parte, el Pentágono está preparando unidades especiales de ofensiva en un proyecto de ciberguerra en el que estas puedan intervenir comunicaciones y realizar ataques a infraestructuras controladas por ordenador para inutilizarlas o destruirlas. A esta información acompaña la autorización por parte de la presidencia de EEUU para realizar ataques cibernéticos a gran escala. Mientras tanto, su secretario de Defensa, Leon Panetta, alimenta la caldera hablando de que su nación se enfrenta a un eventual « Ciber Pearl Harbor«.

La estrategia de inteligencia de los EEUU ha variado en los últimos años enfocándose más hacia la intervención de comunicaciones y operaciones electrónicas y retirando gran cantidad de agentes de campo. Sin embargo, esta estrategia no siempre ha dado los resultados esperados. Al calor de los atentados del 11S, legislaciones como la Patriot Act y la Homeland Security conseguirían ahondar en el camino del espionaje electrónico, aunque no siempre ofrecerían los resultados deseados en la persecución y prevención del terrorismo.

Aun así, los resultados de la actividad en los terrenos de incursiones informáticas darían ejemplos concretos de ciberataques, entre los que destaca Stuxnet, Duqu o Flame que han demostrado ser poderosas armas capaces de inutilizar infraestructuras y espiar equipos críticos en sistemas de defensa o investigación.

Los cinco escenarios de ciberguerra:

1. EEUU y China. Un conflicto no declarado cada vez más evidente.

La curiosa relación entre China y los Estados Unidos, les ha llevado a una constante tensión que ni puede ser declarada abiertamente ni se manifiesta más allá de esa guerra oculta que se libra en las redes. Mientras tanto, lugares públicos como el «Foro de la Industria de Internet China y Estados Unidos», acogen calurosas declaraciones de intenciones en las que la colaboración contra el crimen y el espionaje son la clave.

Casos como el de Huawei, acusado el año pasado de mantener abiertas puertas traseras en sus routers que permitirían un eventual espionaje y acceso a sus infraestructuras por parte del país de origen de estos dispositivos, desató una polémica comercial que pasaría a primer plano informativo al formalizarse la queja por parte de la embajada China a propósito de la campaña contra una de sus mayores empresas tecnológicas.

Según un informe de Akamai, China supuso a lo largo del último trimestre de 2012 un 41% del tráfico global de los ataques de denegación de servicio (DDoS). EEUU representó el 10% de estos. El crecimiento de estos ataques y la multiplicación de sus orígenes hacen que las estrategias de seguridad de empresas no directamente vinculadas a la red, como bancos y medios de comunicación, queden expuestas. La escalada en la complejidad evidencia cada vez más que sin un claro patrocinio y el respaldo de una infraestructura cada vez mayor no es posible llegar a la escala actual que adquieren estos ataques.

En 2009, se produciría el ataque conocido como Aurora, que tendría como principal objetivo un Google que se negaba por aquel entonces a aplicar las cláusulas de censura que el Gobierno chino pretendía imponer al buscador. Las cesiones parciales a la censura no serían suficientes para Pekín. Finalmente, Google decidiría abandonar China, que desde entonces elevaría a Baidu como la gran opción de un internet debidamente fiscalizado por las autoridades.

Otro momento comprometido para las autoridades chinas sería la filtración en un documental de corte propagandístico en el que se mostraba la interfaz de un software de ataque que solicitaba una dirección IP desde la que encubrir el origen real de este. En el fotograma, se empleaba la dirección de la Universidad de Alabama, lo que dejaba en mala posición un reportaje que pretendía mostrar a China como víctima.

Esclarecedor ejemplo ha sido también el nuevo centro de operaciones ubicado en Shangai, que se ha revelado como una de las fuentes de buen número de intervenciones en la red. Si bien ha sido complicado revelar la procedencia de estos ataques, dado que la mayor parte empelan como plataforma la multitud de equipos zombies (operados remotamente por un software de control remoto) que operan como una BotNet (red de ordenadores infestados), finalmente el origen apunta a este centro de operaciones.

La sombra de los ciberataques procedentes de China parece siempre seguir unos parámetros que difícilmente podrían apuntar a hackers individuales. Así los sucesivos ataques a empresas, prensa y organismo gubernamentales como la NASA, no dejan de apuntar, aunque si pruebas concluyentes, hacia miembros apoyados por el propio gobierno. La contraparte es aún más oscura. China, apenas reporta casos en los que su seguridad haya sido comprometida, a pesar de la constancia de que no dejan de sucederse casos en ambas direcciones. Así, el ministerio de Defensa chino y otros sitios militares han llegado a contabilizar mensualmente un promedio de 144.000 a lo largo de 2012, de cuyo origen parece que un 62,9% partía de EEUU según una de las pocas informaciones suministradas.

Ciertamente, las informaciones que se deslizan en los medios apuntan a un espionaje organizado y constante por parte de EEUU. La revelación de todo un arsenal de nuevas armas secretas chinas, directamente recogido en informes públicos del Pentágono, no deja lugar a dudas del espionaje que este mantiene. La exactitud de los datos acerca de armas como misiles balísticos orbitales, cazas y sobre todo nuevas herramientas orientadas al ciberespionaje revelan una actividad importante en este sentido.

2. Guerra cibernética contra «Estados enemigos” como Irán o Corea del Norte

Irán, pasando por Siria en su camino, se ha convertido para EEUU e Israel en el próximo objetivo geoestratégico. La aparición de Stuxnet y la intrusión informática en la planta de enriquecimiento de uranio iraní de Natanz en 2010, ha sido uno de los momentos más señalados de todo este proceso. No se trata solamente de que se haya podido acceder desde el exterior al corazón de los sistemas de control de unas instalaciones críticas sino que el método planteaba una novedad inquietante. Así Stuxnet abría el camino a toda una nueva generación de virus espía capaz de actuar de forma casi autónoma y con un potencial aterrador.

No sería hasta bastante después, cuando el propio Gobierno estadounidense confirmara la existencia de un arsenal informático preparado para eventuales ataques preventivos, cuando sabríamos que se confirmaba, de forma tácita, que Stuxnet formaba parte de dicha infraestructura. Posteriormente conoceríamos que sería concretamente parte de una colaboración entre EEUU e Israel. Tanto Stuxnet como Duqu, siguen un mismo patrón. El peligro de ambos es la casi independencia con la que estas armas cibernéticas operan. Una eventual «mutación» o una deriva inesperada podría hacerlas operar a una escala no prevista o incluso volverlas contra sus creadores, como tantas obras de ciencia ficción nos han adelantado.

Por su parte, Hezbollah también ha comenzado a crear una estructura desde la que realizar incursiones en el ciberespacio. El frente abierto contra Israel, nos ha ofrecido otro capítulo curioso. De forma independiente operaciones de miembros de Anonymous han confluido en ataques a infraestructuras informáticas expuestas sobre todo tras los últimos episodios contra palestina por parte del estado hebreo. En este contexto, deberemos estar atentos a cómo se desenvuelve la llamada OpUSA. Entre las acusaciones más destacadas, la de volver a entrenar y equipar a yihadistas contra el gobierno Sirio.

El escenario del conflicto sirio también ha aportado sus particulares operaciones como la llevada adelante por la Syrian Electronic Army, que se atribuye los ataques de esta semana pasada a medios occidentales, como la BBC, France 24 TV, diversas radios públicas estadounidenses, Al-Jazeera, el Gobierno de Qatar y diversas cuentas de Twitter desde las que se difundirían informaciones falsas que llevarían a la caída de 145 puntos al índice Down Jones. Parece que en este sentido Siria puede ser el prólogo de una intervención contra su socio iraní.

Mientras, Corea de Norte y sus supuestas instalaciones nucleares se han convertido en otro de los objetivos prioritarios tanto de su vecino del sur como de EEUU. La recienteentrada de hackers en las redes norcoreanas, aisladas del resto de internet, ha sido posible gracias a un despliegue de antenas Wifi amplificadas que pudieron captar la señal y establecer un punto de entrada desde lugares próximos a la frontera. La intrusión terminaría por afectar a diversas infraestructuras aunque no alcanzara a ordenadores con información acerca del programa nuclear. Tal infraestructura difícilmente pasaría desapercibida en una de las fronteras más vigiladas del mundo. La reacción del norte fue cortar la línea de enlace existente desde 2006 para evitar confusiones militares y enfrentamientos fronterizos y declarar nulos los términos del armisticio entre ambas coreas.

En paralelo a las amenazas y bravatas norcoreanas, EEUU y Corea del Sur establecen las bases para colaborar en un eventual escenario de conflicto en la red. Esto se traduce en que el pretexto del ataque por parte de hackers se sostiene con dificultades y las próximas intrusiones en el sistema del norte serán ya confirmadas sin excusa, como métodos de «defensa».

Por otro lado, parece que los ataques «de vuelta» pueden tener su origen en la propia China, aunque Corea del Sur se guarda bien las espaldas y acusa a sus compatriotas del norte de las recientes infecciones que afectaron a bancos, ordenadores personales y canales de televisión.

Por su parte, los EEUU han descrito entre sus prioridades estratégicas la intrusión en las redes que controlen el programa militar de Corea del Norte. La información pública que se conoce al respecto, advierte que podrían estar en disposición de manejar una variedad de herramientas de ataque que aunque no de la sofisticación del gusano israeloestadounidense Stuxnet podrán comenzar a comprometer sectores estratégicos en poco tiempo.

3. Rusia, la ciberdelincuencia y el espionaje

El caso más famoso de ataque de supuestos hackers a una nación fue el de 2007 a Estonia. Por aquel entonces, el país báltico era una de las naciones de mayor penetración digital de occidente. Diversos sistemas fundamentales, entre los que destacaban el sistema bancario y las infraestructuras públicas, desde saneamiento hasta los mismos semáforos, fueron bloqueados durante cerca de dos semanas a consecuencia de la retirada de un monumento identitario para la población rusa que habita el país. Expertos de la OTAN tendrían que acudir para tratar de hacer cesar dicho ataque cuyo origen se ubicaría finalmente en la Federación Rusa.

Ninguno de estos ataques «políticos» ha sido en ningún caso reconocido, como viene siendo pauta habitual, por autoridad alguna. Las especulaciones posteriores apuntarían a una suerte de «encargo» a hackers con capacidades de movilizar enormes Botnets para llevar adelante estos.

La afirmación que el negocio ilícito es el modelo de empresa capitalista más perfecto podemos trasladarla al ámbito de la red. El empresario delictivo busca un nicho de mercado y lo explota de la mejor forma posible. Para ello, la red se ha convertido en un nuevo lugar donde poder difundir su mercancía mejor.

En el caso ruso también parece ser más cierto que en ningún otro que existen múltiples operadores independientes que se dedican al delito informático sin relación con el Estado. Informes como es de Russian Underground 101, a cargo de Max Goncharov, detalla todas las actividades ilícitas que se realizan en la red y los precios a los que estos cibercriminales profesionales, prestan sus servicios en el mercado negro del hacking ilícito, en foros como antichat.ru, xeka.ru y cardingcc.com.

Grandes estructuras de ciberespionaje como la recientemente desvelada «Octubre Rojo» apunta a nuevas formas de espionaje netamente delictivo con origen ruso. La sofisticación de este software espía es muy grande. Con un periodo de operación de más de cinco años, este software utiliza distintos módulos independientes, con pautas similares al malware Flame, capaz de replicarse de forma oculta y descifrar códigos como ACID, desarrollado por el Ejército francés y que emplea la OTAN y la Unión Europea.

4. Anonymous y el Hacktivismo

Las sucesivas detenciones de diversos individuos que se atribuyen a redes de Anonymous o miembros de LulzSec apenas han conseguido poner freno a las constantes campañas que estos colectivos agrupados bajo un nombre común realizan.

Desde sus primeras operaciones surgidas de 4Chan contra emisoras racistas o la Cienciología, El colectivo Anonymous ha evolucionado hacia una mayor concienciación de su papel como activista por los derechos en Internet. Su apoyo a Wikileaks, en la llamada Operación PayBack, con las primeras acciones contra su bloqueo financiero, los llevarían a saltar definitivamente al primer plano informativo. También aumentarían su base de simpatizantes agregando un perfil mucho más activista y comprometido.

Desde entonces las operaciones de grupos de Anonymous irían incrementándose, sobre todo contra países con censura, organismos, políticos e incluso empresas. Ni siquiera la pederastia quedaría fuera de los ataques del grupo, que realizaría un masivo bloqueo al servidor de la red oculta que más páginas de este tipo empleaba.

El grupo LulzSec, impulsaría un ataque contra la compañía Sony que culminaría con la caída de PlayStation Network y la revelación de buena parte de nombres y claves de usuarios de sus clientes, como consecuencia de la denuncia de Sony contra George Hotz, creador del Jailbreak para iPhone que luego realizaría igualmente para la PlayStation 3. Los cambios de la política de uso de su consola y las restricciones que trataban de imponer a su este volverían a tener consecuencias para esta con sucesivos ataques que culminarían con la apertura final de esta a ser «pirateada» y la consiguiente puesta a disposicíon de juegos para su descarga.

La legislación que pretendía limitar la piratería y de paso buena parte de las libertades ciudadanas en la red, denominada SOPA, agruparía a buena parte del sector tecnológico. Acompañando a la línea cívica, que finamente conseguiría tumbar la ley, las operaciones de Anonymous tomarían el nombre de Operación BlackOut y pasarían por ataques a empresas y organismo gubernamentales que apoyaran dicha legislación.

5. Una difusa guerra contra el terrorismo

Podemos afirmar que el yihadismo internacional ha comenzado a ver cómo la actividad en la red puede ser empleada más allá de fuente de reclutamiento y comunicación entre sus miembros. Así grupos como la ciberguerilla Izz ad-Din al-Qassam, han comenzado a emplear metodologías muy similares a las que emplean grupos como Anonymous para realizar sus acciones en la red. Una de sus formas más recurrentes de ataque ha sido contra bancos estadounidenses. Estos ataques constantes se han sucedido a lo largo de un periodo de ocho meses. Al igual que apuntábamos respecto al caso iraní, parece que grupos vinculados a este país son los dan soporte a este nuevo «comando» que también suele aparecer como QCF (Izz ad-Din al-Qassam Ciber Fighters).

En este sentido, podemos encontrar paradojas al estilo de la OpUSA, anunciada para el próximo día 7 de mayo por parte de Anonymous, como forma de protesta de las violaciones de derechos humanos en las que los EEUU pueden ser responsables. Podría darse el caso que, aunque de forma autónoma, converjan los intereses de grupos completamente divergentes en este ataque. Como hemos explicado más arriba, el caso de Siria e Irán no deja de colmar de contradicciones a un occidente capaz de apoyar a los mismos yihadistas que persigue en sus propias fronteras.

La «lucha contra el terrorismo» se ha convertido en el nuevo comodín del populismo conservador capaz de justificar cualquier legislación una vez modelada oportunamente la opinión pública. La realidad ha demostrado que la mayor parte de las líneas de actuación que se han anunciado públicamente han terminado por tener un empleo bien distinto. Las diversas unidades surgidas a partir de la Patriot Act, después del 11S, demostraron una escasa eficacia a pesar de la ingente cantidad de recursos destinados a estas. El espionaje del activismo dentro de los propios EEUU ha terminado por ser una de las mayores actividades de dichos grupos. En este sentido la ciberyihad parece ser el placebo necesario para mantener una tensión pública lo bastante asustada como para comulgar con una sustracción de derechos de otro modo intolerable.

La propia legislación que supuestamente persigue controlar las comunicaciones terroristas no deja de ser un brindis al sol al respecto. Sin embargo legislaciones como CISPA permitirán que el espionaje ciudadano pueda realizarse no solo por agencias estatales autorizadas para ello, incluso extrajudicialmente al tratarse de la supuesta persecución del terrorismo, sino por las mismas compañías que prestan servicios de Internet.

Intentar orientarnos entre los múltiples escenarios de la ciberguerra y el cibercrimen resulta tan complejo como relatar el nuevo orden mundial que se está conformando. Quizás lo más interesante es que estos movimientos soterrados son las muestras de mayores despliegues y pueden apuntar la dirección geoestratégica del futuro. La ciberguerra en la actualidad no es más que la escaramuza inicial de futuros conflictos. Aun así, en un futuro próximo su importancia la llevará a un primer plano. De cualquier manera conocer su desarrollo dice mucho más que los discursos oficiales, teñidos de la diplomacia falsaria que nos revelara Wikileaks.

Las integración y crecimiento de dispositivos de captura junto con el avance en el proceso de datos biométricos y de reconocimiento facial hacen cada vez mas posible una identificación ciudadana en casi cualquier lugar.

En esta ocasión en una aplicación diseñada para integrase en las Google Glass la que abre el debate sobre cómo se gestiona nuestra identidad fuera de los márgenes de nuestro consentimiento.

Uno de los aspectos mas inquietantes del asunto es acerca de quién y como accede a esos datos y con que intención.

La paulatina integración de bases de datos biométricas y sobre todo la titularidad de estas está resultando ser cada vez mas inquietante.

Estos días hemos conocido cómo funciona

NameTag, una aplicación para

Google Glass creada por la compañía

FacialNetwork.com, que ofrece como característica principal un escaner facial sobre la marcha que identifica a las personas con las que nos crucemos buscando sus rasgos en su base de datos ubicada en la red.

Según confirman en

The New Yorker, el plan es ir integrando una base de datos masiva de correspondencias faciales con perfiles públicos de redes sociales y otros datos accesibles mediante el buscador de dicha aplicación. Tal y como señala

Enrique Dans en su blog, si una tecnología es posible es solo cuestión de tiempo que se desarrolle de manera inexorable. Lo preocupante del asunto es que no existe regulación alguna sobre su uso y que muchos gobiernos y sus agencias de inteligencia y policiales sean sus principales usuarios ahora mismo.

Tras el uso mas o menos simpático de poder identificar a personas sobre la marcha, una vez solventado el retardo actual por el acceso remoto a datos, subyace una capacidad mucho mas seria; la de poder identificar con total discreción a cualquiera con quien nos cruceros. Esta capacidad aumenta el factor de exposición de nuestra privacidad hasta niveles orwelianos. Estamos ante el primer paso para un control ciudadano completo.

(más…)

El modelo “Open Compute” ha supuesto una vuelta completa en las realciones entre fabrivcantes de hardware y sus potenciales cleites. Asñi, Facebook, como antes hicera Google, ha optado por definir los requisitos de hardware de sus equipos.

El consumo de los centros de datos de compañías como Facebook, cuya actividad está completamente volcada en la red, supone una de las mayores inversiones que pueden tener las grandes compañías que operan en Internet. En este sentido, Facebook, hace un par de años ya que optara por la especificación denominada “Open Compute” para estos centros de datos. Una apuesta que prescinde del modelo OEM, propia de fabricantes de equipos originales de macas específicas, como los de Dell o HP, para pasar al denominado ODM, donde es el diseño y no el fabricante lo que importa.

Facebook, sigue la estela de Google, a la hora de crear una serie de especificaciones propias al margen de los modelos más o menos estructurados de los fabricantes de hardware, para fijar una plataforma de desarrollo propio a partir de la que optimizar recursos y orientarlos hacia sus necesidades y requisitos concretos. El modelo Open Compute, dota a la compañía de una independencia absoluta, al no depender de ningún proveedor concreto, dado que el hardware puede ser montado por cualquier fabricante, usualmente chino o taiwanés.

El fabricar mediante especificaciones independientes, prescindiendo de todas las capas administrativas de los fabricantes y de todo el hardware y recursos que no se necesitan, le ha permitido que su nuevo centro de datos sueco, en Luleå, sea uno de los más eficientes tanto energéticamente como en procesado de peticiones de usuario. Curiosamente, Facebook no virtualiza sus servidores, al emplear por completo sus recursos dado que la modularidad y la velocidad de interconexión son los `parámetros base de sus especificaciones.

Con el modelo Open Compute, la compañía propietaria de la mayor red social del mundo ha conseguido dar la vuelta al modelo de diseño y venta de componentes, para poner a los fabricantes a su servicio imponiendo las especificaciones que necesita y la forma en que quiere que se conecten unos componentes que ofrecen una independencia tecnológica completa.

En perspectiva, volvemos a ver cómo otra de las grandes compañías de internet, prescinde de los grandes líder mercado de la década precedente para seguir los pasos de compañías como Google oAmazon, para hacerse con el control de su propio ecosistema global, en todos los puntos del proceso de su negocio. Los pasos que estas compañías dan, a pesar de comenzar desde puntos diferentes les llevan a una convergencia en su modelo final de negocio. Así Amazon está en este momento anunciando el salto al Smartphone, Apple crea su nube propia y Google asienta su tienda con una extensión hacia el mercado audiovisual.

Via | Ars Technica, Open Compute

Las patentes se han convertido en un instrumento empresarial para el freno tecnológico de la competencia.

La carrera por registrar elementos fundamentales de dispositivos tecnológicos ha llevado a ciertas compañías a rozar lo risible.

La guerra de patentes supone ya un auténtico lastre a la investigación tecnológica que amenaza con dejar el terreno sólo en manos de grandes monopolios.

Los tiempos más recientes nos han mostrado una constante y recurrente aparición de las patentes como elemento de disputa entre grandes empresas tecnológicas. Ser poseedor de ciertos registros básicos han sido, de este modo, elemento clave en una carrera en la que las buenas formas no son la norma. La acumulación de títulos y las prácticas monopolistas, están minando la capacidad real de desarrollar productos innovadores que no estén bajo el paraguas legal de las grandes corporaciones y sus «carteras de patentes».

En el terreno de la competencia de las grandes compañías por hacerse con el predominio de nuevos mercados, las patentes tecnológicas y especialmente, las patentes de software, han pasado de ser un elemento propio de I+D, a convertirse en un instrumento jurídico, que puede emplearse para la obstrucción a la competencia, el bloqueo comercial de productos y desarrollos, amparándose en la supuesta autoría intelectual que el registro previo otorga.

La misma Google, confirma que a lo largo de 2012 ha dedicado más ingresos en la defensa jurídica y el litigio a propósito de disputas por patentes que en la propia adquisición de estas y el gasto en investigación y desarrollo.

Mientras tanto, conocemos absurdas incitativas como la de Microsoft, con su nueva página denominada Patent tracker , en la que nos lista su base de datos de patentes, una suerte de aviso a navegantes disfrazado de transparencia, por si infringimos alguna de sus 40.785 patentes registradas de forma global.

La guerra de las patentes

El caso más paradigmático de empleo de las patentes para mantener el predomino comercial y socavar la competencia, podría ser la disputa de Apple contra Samsung,que nos ubica fácilmente en los términos se dilucidan las diferencias. Curiosamente, estos días, la compañía de la manzana mordida parece que vuelve a la carga contra la surcoreana, caso que esta apele la sentencia, tras la reducción de su cuantía original de 1049 millones de dólares a 450, por parte de la juez Lucy Koh, tras confirmar el uso de seis de las siete patentes reclamadas inicialmente.

La importancia de los dispositivos móviles, en esta ultima oleada de gadgets que se abren a la ventana de la red de redes nos lo puede indicar el informe de la consultora Chetan Sharma, que proyecta que para este año el 25% de todas las patentes lo serán para aspectos relacionados con los dispositivos móviles. Curiosamente, es Samsung, la gran empresa con mas patentes otorgadas en EEUU.

En esta alocada carrera, muchas empresas se han agrupado para hacerse con los despojos de otras, venidas a menos, como el caso de Kodak y su masiva venta de patentes a un consorcio de doce grandes empresas, Apple, RIM, Samsung, Google, Adobe Systems, HTC, Facebook, Fujigilm, Huawei, Amazon, Shutterfly y Microsoft, con la controvertida Intellectual Ventures, una firma cuya principal actividad parece ser la gestión de patentes. Lo curioso, en esta ocasión, es ver cómo se pudieron conjugar los intereses de compañías en abierto conflicto con los de todo un experto en la «gestión» de derechos.

A pesar de este panorama, aparecen algunas noticias alentadoras como la que señala cómo Google, permitirá que se disponga de patentes de su titularidad, con la condición de que no sean atribuidas para software privativo. De este modo se alienta a la comunidad Open Source , a que mantenga viva la iniciativa creadora, de la que la propia Google, solo pensemos en Android, es la primera beneficiaria.

Trolls de las patentes

Con esta denominación, se han definido a ciertas compañías dedicadas, casi, si no completamente, al registro de patentes para su reventa o el litigio. La actual vorágine de demandas está llevando a una situación compleja a la judicatura que, aunque no pueda, rechazar los términos de los litigios, impulsados por auténticos expertos en la demanda, son perfectamente conscientes de que está jugando un papel diferente al de su función formal.

Especialmente en EEUU, estas compañías son capaces de impulsar campañas de acoso en las que llevar a la extenuación económica a gran cantidad de empresas de dimensiones modestas. El freno efectivo a la innovación comienza a hacerse visible. Conscientes del problema, comienzan a abrirse camino iniciativas para poner ciertos límites a la situación y determinar las medidas oportunas para distinguir entre la reclamación legítima y la práctica más o menos espuria.

El congresista Peter DeFazio, ha encabezado una propuesta de ley denominada SHIELD para limitar las prácticas de los denominados Trolls de las patentes, que pretende modificar, para volver a presentarla en el congreso estadounidense. Entre las medidas que pretende llevar adelante, la de que los gastos del trámite judicial de la demanda por infracción de patentes sea sufragado, desde su inicio por el demandante, si no es el inventor la está explotando realmente o son organismos de investigación, como las universidades. Aunque la matización es loable, puede que no sea completamente efectiva para los habituales del litigio.

Esta proposición de ley, hace una clara distinción entre patentes de software y otras, como las farmacéuticas, cuyo lobbie queda bien resguardado al ser excluido de la iniciativa. A pesar de ello, es el comienzo para solventar una situación que empieza a lastrar a la industria.

Suzanne Michel, abogado de patentes de Google, asegura que los Trolls de patentes constituyen en la actualidad el 61% de todos los litigios sobre la titularidad de diversos aspectos tecnológicos, con unos costes legales directos anuales de 29.000 millones de Dólares.

A pesar de estos datos y de la posibilidad de «limitar» la acción jurídica de estos, el mayor problema proviene de las propias compañías que, de forma recurrente, caen en espirales de demandas a propósito de la propiedad de ciertas ideas y tecnologías. Es por ello que varias propuestas de «armisticio» comienzan a abrirse camino entre los principales actores.

Patentes Abstractas

Para hacer frente al acoso que estas patentes ocasionan a cualquier innovación, un grupo de destacadas empresas tecnológicas, se unirían el pasado mes de diciembre para tratar de poner límite a estas prácticas. En concreto, serían Google, Facebook, Zynga, Intuit, Rackspace, Homeaway, y Red Hat, las que inscribieran en la Corte Federal de Apelaciones de Estados Unidos un recurso conjunto en contra del registro de patentes abstractas.

El caso más claro y ejemplarizador que estas compañías adujeran para anular y suspender el registro de patentes de este estilo sería la denominada “Patente Steve Job“ , referente al uso de pantallas multitáctiles y los gestos inherentes a su uso, que finalmente , fuera rechazada por la oficina de patentes norteamericana.

Aceptar ese tipo de restricciones supondría, de hecho, bloquear totalmente cualquier competencia. Su falta de definición es usada conscientemente para que los gabinetes jurídicos de las grandes propietarias de patentes, enfanguen a la competencia en largos procesos, para mejorar su posición de mercado, paralizando campañas y productos temporalmente.

Efectivamente, la amenaza de querella funciona como elemento de disuasión para cualquier investigador o desarrollador, sobre todo para trabajadores independientes o pequeñas empresas, que no cuentan con un gabinete jurídico que los respalde o están fuera de las prácticas lobistas.

Asimismo, a lo largo del texto, en el que se detallan multitud de patentes de este estilo, llegan a la conclusión de que registrar una idea es mucho más fácil que su desarrollo efectivo y concreto. Así, acusan que muchas de estas patentes son registradas como freno deliberado a la competencia, a veces con la sola intención de entorpecer el desarrollo de nuevos productos. En el mismo texto, sugieren que una moratoria en este tipo de registros sería la medida más razonable dado el paisaje judicial que se ha dibujado en los últimos tiempos.

La propia Judicatura estadounidense, hastiada del asunto, comienza a poner un poco de cordura al respecto, denegando ciertos registros, como el que pretendiera hacerse con la titularidad de algoritmos matemáticos para el calculo.

Crítica al sistema de patentes

Son cada vez más voces las que claman por la desaparición de las patentes en general, y las patentes de software más concretamente. El uso espurio de estas y lo oportuno de su misma existencia, comienza a ser cuestionado precisamente en el ámbito de la investigación. Lejos de la I+D, la organización actual de sistema de patentes, es visto cada vez más como un freno a la consecución de objetivos tangibles. La ventaja comparativa de investigar primero en un terreno determinado no parece ser suficiente para los que comercian con la inventiva, sin ejercerla ni implementarla en lo concreto.

La experiencia nos ha indicado que, este juego de las patentes, solo beneficia a los que cuentan con grandes recursos y pueden dedicar parte de estos a mantener disputas abiertas constantes. Mientras tanto, la iniciativa autónoma se enfrenta a un bloqueo de facto, imposible de sortear de no ser bajo la «tutela» de «las grandes». Esta perversión de un sistema inicialmente no edificado para esto, está provocando que la ampliación de los monopolios se acreciente, mediante una espiral en la los consumidores, ciudadanos e investigadores son los principales perjudicados.

El pasado 20 de diciembre, se cumplían dos años del rechazo de ACTA por la Unión Europea. Para muchos, un aspecto más del mismo problema, la injerencia cada vez mayor de ciertos grupos de interés para orientar el terreno legislativo a favor de sus intereses comerciales. La movilización ciudadana a través de las redes sociales consiguió difundir el rechazo generalizado a esta iniciativa y hacer cambiar la dirección del voto de muchos eurodiputados, ya influenciados en dirección opuesta por los lobbies. Quizás sea tiempo de que la crítica al sistema actual de patentes se abra camino y un equilibrio más real y justo entre la autoría de una investigación, su propiedad y el bien común, puedan entrar a valorarse en una medida más ponderada.

El conocido como supermercado de la droga en internet ha estado operando de forma ininterrumpida a lo largo de dos años. Con la operación realizada por el FBI el pasado dos de octubre se da fin a uno de los fenómenos más llamativos de una denominada red oculta curiosamente cada vez mas visible.

Empleado como excusa por muchos de los detractores de la red Tor, Silk Road era el referente de un mercado negro más pegado a la realidad que muchos agentes de la globalización económica.

(más…)

El avance de los delitos de carácter tecnológico hacen cada vez mas necesario el perfil de profesionales de la informática enfocados en los aspectos concretos de las técnicas forenses y la ciberseguridad.

El avance de los delitos de carácter tecnológico hacen cada vez mas necesario el perfil de profesionales de la informática enfocados en los aspectos concretos de las técnicas forenses y la ciberseguridad.