El 9 de febrero asistí como ponente en las tituladas «La Ciberseguridad como Instrumento de Mejora del Negocio en la Pyme.Soluciones Prácticas«, organizadas por ETICOM en la CEM de Málaga. En esta explicaba mi visión sobre las grandes amenazas que tiene hoy en día la red para las PYMES conectadas a la nube y una serie de consejos para asegurar la conexión y los procesos críticos. Las jornadas eran eminentemente divulgativas y así que el perfil de los datos expuesto tenían un carácter mas didáctico.

La ciberseguridad como activo indispensable en el nuevo escenario de conectividad permanente

A la hora de afrontar nuestra seguridad en la empresa nos encontramos con tres escenarios:

- La captación de datos privados por parte de grandes de Internet

- El espionaje masivo ciudadano

- El acceso de delincuentes en la red

Estos tres escenarios, comparten una pauta común, la captación de datos personales y un método en muchos casos bastante parecido.

En el primero caso, al Auge del Big Data y las redes sociales junto con los productos «gratuitos» y los asistentes de usuarios no han hecho mas que incrementar el nivel de exposición y dependencia tecnológica. A ello hay que agregar que las cuatro primeras compañías en capitalización mundial, que también se corresponden a las cuatro grandes de Internet Alphabet (el conglomerado empresarial de Google), Apple, Microsoft y Facebook, son entidades de derecho radicadas en suelo estadounidenses y sujetas al derecho correspondientes a sus estados en los que tienen sede; por lo tanto todos los datos es´tan sujeutos a la legislación y colaboración necesaria con EEUU.

Mas adelante, se explica cómo Internet es un territorio de disputa. nada que ver con el escenario idílico que nos plantea Mc Luhan en su «aldea Global». la realidad de Internet es mas parecido en todo caso a un Chicago de los años 20.

En cualquier caso, el espionaje estatal conseguiría un repunte desde los atentados del 11S en Nueva York. Desde entonces a redes ya conocidas como Echelon, se le agregarían la Patriot Act y la Homeland Security Act, de 2003, que vendrían a dibujar un panorama oscuro de auditoria global, masiva e indiscriminada. Así la recogida de datos biométricos, patrones de navegación en Internet o las conexiones de datos se extenderán a toda la ciudadanía. El ejemplo mas reciente del acuerdo denominado Privacy Shield, El reemplazo del anterior y a todas luces ilegal Safe Harbor, significará la cesión de datos personales entre la UE y los EEUU, esta vez con el visto bueno del europarlamento.

La tercera fuente en la adquisición de datos personales es la que proviene de los ciberdelincuentes propiamente dichos. Mas específicamente los que buscan hacer negocio ilegal y acceder a nuestros datos para practicas delictivas. En este sentido, vemos cómo la capacidad de obtener información personal así como de explotar vulnerabilidades y el empleo de herramientas que convierten todo el proceso en una serie de pasos muy procedimentales y relativamente sencillos han conseguido que se llegue a una expansión en el ciberdelito.

Tomando Medidas

Con este escenario de las tres fuentes de adquisición y explotación de nuestros datos, pasamos a la pregunta de co¡ómo asegurar nuestra conexión, nuestra vida en la nube. Por suerte y teniendo en cuenta que estos tres grupos comparten e cierto sentido métodos, podemos acudir a las filtraciones de la NSA para saber con cierto rango de certeza qué cuestiones nos permiten afianzar nuestra privacidad.

Las sucesivas filmaciones y especialmente las llevadas a acabo por E. Snowden, nos han permitido poder determinar que métodos poder emplear con relativa seguridad para salvaguardar nuestra privacidad. Tomamos nota, por tanto de cuales son las cuestiones sobre las que mas dificultades tiene el colectivo de espionaje mas sofisticado para conseguir con una mayor certeza ir asegurando nuestra privacidad.

Hacia la mitad de la exposición, entramos en los casos practico para afianzar nuestros parámetros de conexión en la red y las maneras mas básicas de bastionado. Junto con ello hacemos una descripción de los sistemas de gestión de la Seguridad para empresa mas recocidos actualmente, así como la legislación mas básica de referencia.

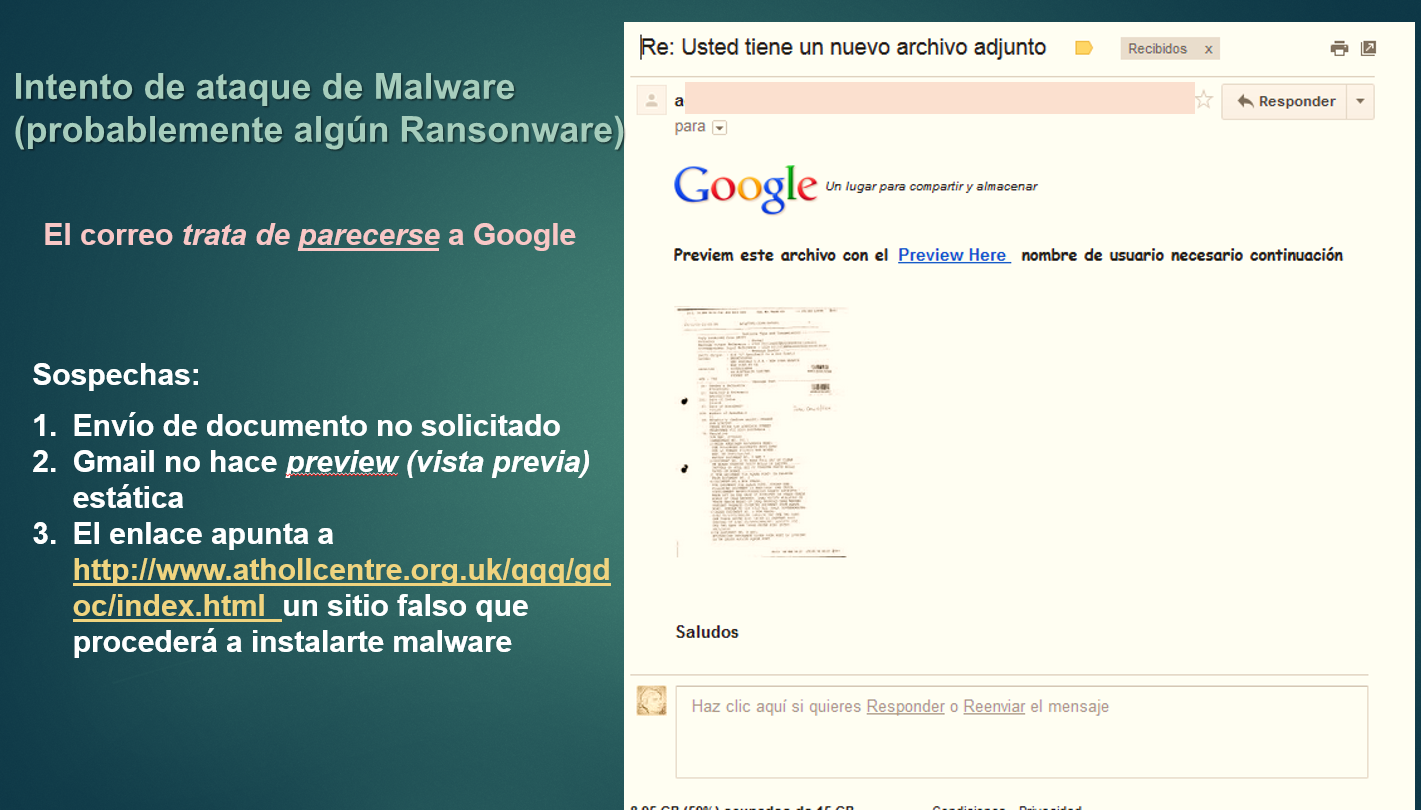

A lo largo de la exposición tratamos varios tipos de ataque y algunos métodos de precaución básica

Tras desgranar los consejos de seguridad, entre los que hacemos especial hincapié en la importancia de las copias de seguridad, el cifrado de datos y conexiones y la prevención frente a ataques e incidencias de seguridad, cerramos nuestra charla con una serie de enlaces de referencia para ir ampliando nuestra base de conocimientos.

Aunque la presentación no detalla los temas tratados si que puede servir de referencia y refresco para los asistenes.

Puedes descargarte la ponencia en formato pfd en el siguiente enlace:

ARTÍCULO EN REDACCIÓN….