Desde este verano de 2018, la publicacion pasa a ser una obra de libre difusión, bajo licencia Creative Commons , no comercial y con atribucion del autor

Poco a poco se íra liberando el contenido en diversas publicaciones que se corresponderan a los diveros capítulo del libro (recordad que consta de 470 páginas). Una vez culmine el proceso de coversion, tambien estára disponible en epub, para dispositivos electrónicos.

Por supuesto, si te apatece el papel, puedes tener el libro en formato físico puedes adquierirlo. Lo he rebajado a precio de coste. Mas abajo tienes varios sitios donde adaquirirlo.

Con este título, he tratado de concretar el contenido de mi obra, fruto de varios años de investigación y que se ha servido del trabajo de mi tesis doctoral, corregida y revisada hasta convertirla en un libro de divulgación que pueda servirle que guía a un amplio espectro de posibles lectores.

Tras varios años de investigación, me percate que existía un vacío en el terreno de la interpretación de los acontecimientos que mueven la red, algo extraño en cierto sentido dada la importancia que Internet tiene en nuestro tiempo, como pivote económico y social. Así, sacando provecho de mi trayectoria profesional, tan vinculada a la red, he tratado de escribir de la forma más divulgativa posible una obra que explique los pormenores de cómo la red se ha formado y las tendencias dominantes en la red.

Ahora en oferta 10€ mas envío

Una de las cuestiones más reseñables de esta investigación ha sido encontrar una confrontación permanente entre sus agentes principales. Así la red se nos presenta como un territorio de disputa en la que los datos privados, las patentes y licencias y la propia legislación son instrumentos claramente identificables como herramientas para consolidar las diversas esferas de poder en internet. Por otra parte, el incremento en la vigilancia ciudadana y la proliferación de métodos de investigación y espionaje han supuesto un cambio completo a como la ciudadanía, los estados y las grandes empresas de la red encaran conceptos como la privacidad y las mismas libertades cívicas.

Internet es la nueva frontera de nuestro tiempo. Hactivismo, Ciberguerra, Redes ocultas, Bitcoins, Wikileaks, Whistleblowers Big Data,DRM, Troll de las patentes, Memes, Cifrado, son todos términos que han surgido hasta formar parte de nuestra cotidianidad y que hasta ahora no habían sido tratados en una síntesis rigurosa.

(más…)

La Asociación Nacional de Ciberseguridad y Peritos Informáticos Forenses ANCIPIF surge con el objetivo de promocionar esta actividad profesional.

En un mundo informático cada vez mas complejo, la necesidad de colectivos profesionales multidisciplinares es condición indispensable.

El avance de los delitos de carácter tecnológico hacen cada vez mas necesario el perfil de profesionales de la informática enfocados en los aspectos concretos de las técnicas forenses y la ciberseguridad.

El avance de los delitos de carácter tecnológico hacen cada vez mas necesario el perfil de profesionales de la informática enfocados en los aspectos concretos de las técnicas forenses y la ciberseguridad.

Con este fin nace ANCIPIF, bajo un espíritu de transparencia y colaboración entre sus asociados en todo el territorio español y de esfuerzo conjunto con todas las instituciones, estamentos y empresas que confluyen en el interés común de la mejora de las practicas de la informática forense. La asociación se ha fijado entre sus principales objetivos colaborar con las distintas Instituciones, Administraciones, Tribunales de Justicia, Despachos Jurídicos, Colegios Profesionales y cualquier otra entidad o persona que requiera el asesoramiento profesional de peritos informáticos forenses en la lucha frente al ciberdelito.

El equipo lo integran una serie de profesionales con un perfil técnico-jurídico altamente cualificado que permite la resolución favorable de los casos a los que se enfrenten. Para ello, se va a dotar a sus miembros de una serie de herramientas y procedimientos estandarizados y revisables.

Asimismo, se fija como una de sus premisas la formación de carácter superior de los profesionales que la componen, mediante la oferta de cursos relativos a los campos de actuación de ANCIPIF, bajo la premisa del eEstudio y análisis científico tecnológico-pericial del Ciberdelito.

¿Por que ANCIPIF?

Muchos profesionales de la practica forense informática o sectores afines se podrán preguntar el por qué de una asociación de este carácter. ANCIPIF nace con un espíritu de claridad y transparencia y un marcado sentido de comunidad. Así, el lanzamiento de esta asociación pretende traer luz en un sector en el que no se ha avanzado en aspectos concretos para establecer un parametraje estandarizado y uniforme en sus pautas de actuación así como en las formas en las que una comunidad de profesionales de este tipo han de relacionarse.

La necesidad de equipos multidisciplinarios, en constante actualización y comunicación apuntan a que se debe contar con instrumentos de apoyo y asistencia para cualquier profesional de los ámbitos de la ciberseguridad.

ANCIPIF aspira a ser el cauce que canalice a todos los profesionales del sector mediante el establecimiento de un colectivo profesional unificado.

Con la nueva redacción y puesta en funcionamiento del reciente reglamento de protección de datos, aprobado el pasado 26 de abril de 2016 por el parlamento europeo, que supone la derogación de la directiva vigente hasta ahora, la Directiva 95/46/CE (Reglamento general de protección de datos) se abren nuevas posiblidades para un avance en la ciberseguridad de toda la infraestructura tecnológica.

El impacto de esta medida tanto para la ciudadanía como su implicación para los profesionales de la seguridad informática es algo sujeto a análisis estos días.

Con este reglamento, se sustituye la directiva de 1995, desarrollada en nuestra LOPD, y cuya entrada en vigor tiene una moratoria de dos años.

Entre sus cambios más notables, destacamos que al tratarse de un reglamento y no una directiva su entrada en vigor será directamente aplicable en los estados miembros y en la legislación nacional de cada país. También fija una serie de estándares en lo que respecta a la forma de intercambiar este tipo de contenidos, lo que facilitará el intercambio de ficheros a escala europea.

En lo que respecta a la reglamentación de protección de datos, se incluyen disposiciones respecto al conocido como el derecho al “olvido”, ahora parte de los conocidos como derechos ARCO (Acceso, rectificación, cancelación y oposición), la obligación de un “consentimiento claro y afirmativo” por parte de la persona que cede sus datos personales, la posibilidad de que estos datos sean “portables”, es decir que se puedan trasladar estos datos a otro proveedor de servicios; el derecho a ser informado si los datos personales han sido vulnerados de alguna forma. También obliga a que las cláusulas de privacidad sean redactadas e un lenguaje claro y comprensible y contempla multas que llegan hasta el 4% de la facturación global de las empresas, caso de infracción en la gestión de estos derechos.

Como vemos, con ello se concretan muchas de las cuestiones y polémicas que han sido noticia en tiempos recientes en lo concerniente a los datos personales y se sistematiza en todo el entorno europeo un contexto legal más homogéneo, especialmente dentro de una UE cada vez más interrelacionada y con empresas que operan en todo su ámbito. Los países tendrán un plazo de dos años para trasladar los cambios de la directiva a la legislación nacional, lo que significa que contamos con un periodo de adecuación cuyo plazo conocemos.

En lo que respecta a los profesionales de la ciberseguridad, la necesidad de un sistema de seguridad de la información, todavía no concretado pero que se espera que vaya en consonancia con estándares reconocidos como el Esquema Nacional de Seguridad (ENS), en lo que respecta al sector público y estándares como el ISO 27001 y siguientes en lo que respecta a certificación privada, será una de las grandes novedades del nuevo reglamento. Para los profesionales de la seguridad, esta es una gran oportunidad para poder comenzar a extender sistemas de gestión de la seguridad de la información a una mayor escala, lo que redundará en unas infraestructuras empresariales con mayores garantías.

Una de las cuestiones más polémicas que viene de la mano del reglamento es la del registro europeo de datos de los pasajeros de transporte aéreo (PNR), dado que permite un amplio rango de intervención, bajo el punto de partida inicial de un control en prevención de entrada de elementos potencialmente terroristas en territorio europeo. Este registro, ha sido cuestionado en sucesivas ocasiones ante las posibilidades de auditoría ciudadana indiscriminada que puede permitir un espionaje fuera de garantías por parte de los gestores del PNR.

Para saber más:

El 9 de febrero asistí como ponente en las tituladas «La Ciberseguridad como Instrumento de Mejora del Negocio en la Pyme.Soluciones Prácticas«, organizadas por ETICOM en la CEM de Málaga. En esta explicaba mi visión sobre las grandes amenazas que tiene hoy en día la red para las PYMES conectadas a la nube y una serie de consejos para asegurar la conexión y los procesos críticos. Las jornadas eran eminentemente divulgativas y así que el perfil de los datos expuesto tenían un carácter mas didáctico.

———-

La ciberseguridad como activo indispensable en el nuevo escenario de conectividad permanente

A la hora de afrontar nuestra seguridad en la empresa nos encontramos con tres escenarios:

- La captación de datos privados por parte de grandes de Internet

- El espionaje masivo ciudadano

- El acceso de delincuentes en la red

Estos tres escenarios, comparten una pauta común, la captación de datos personales y un método en muchos casos bastante parecido.

En el primero caso, al Auge del Big Data y las redes sociales junto con los productos «gratuitos» y los asistentes de usuarios no han hecho mas que incrementar el nivel de exposición y dependencia tecnológica. A ello hay que agregar que las cuatro primeras compañías en capitalización mundial, que también se corresponden a las cuatro grandes de Internet Alphabet (el conglomerado empresarial de Google), Apple, Microsoft y Facebook, son entidades de derecho radicadas en suelo estadounidenses y sujetas al derecho correspondientes a sus estados en los que tienen sede; por lo tanto todos los datos es´tan sujeutos a la legislación y colaboración necesaria con EEUU.

Mas adelante, se explica cómo Internet es un territorio de disputa. nada que ver con el escenario idílico que nos plantea Mc Luhan en su «aldea Global». la realidad de Internet es mas parecido en todo caso a un Chicago de los años 20.

En cualquier caso, el espionaje estatal conseguiría un repunte desde los atentados del 11S en Nueva York. Desde entonces a redes ya conocidas como Echelon, se le agregarían la Patriot Act y la Homeland Security Act, de 2003, que vendrían a dibujar un panorama oscuro de auditoria global, masiva e indiscriminada. Así la recogida de datos biométricos, patrones de navegación en Internet o las conexiones de datos se extenderán a toda la ciudadanía. El ejemplo mas reciente del acuerdo denominado Privacy Shield, El reemplazo del anterior y a todas luces ilegal Safe Harbor, significará la cesión de datos personales entre la UE y los EEUU, esta vez con el visto bueno del europarlamento.

La tercera fuente en la adquisición de datos personales es la que proviene de los ciberdelincuentes propiamente dichos. Mas específicamente los que buscan hacer negocio ilegal y acceder a nuestros datos para practicas delictivas. En este sentido, vemos cómo la capacidad de obtener información personal así como de explotar vulnerabilidades y el empleo de herramientas que convierten todo el proceso en una serie de pasos muy procedimentales y relativamente sencillos han conseguido que se llegue a una expansión en el ciberdelito.

Tomando Medidas

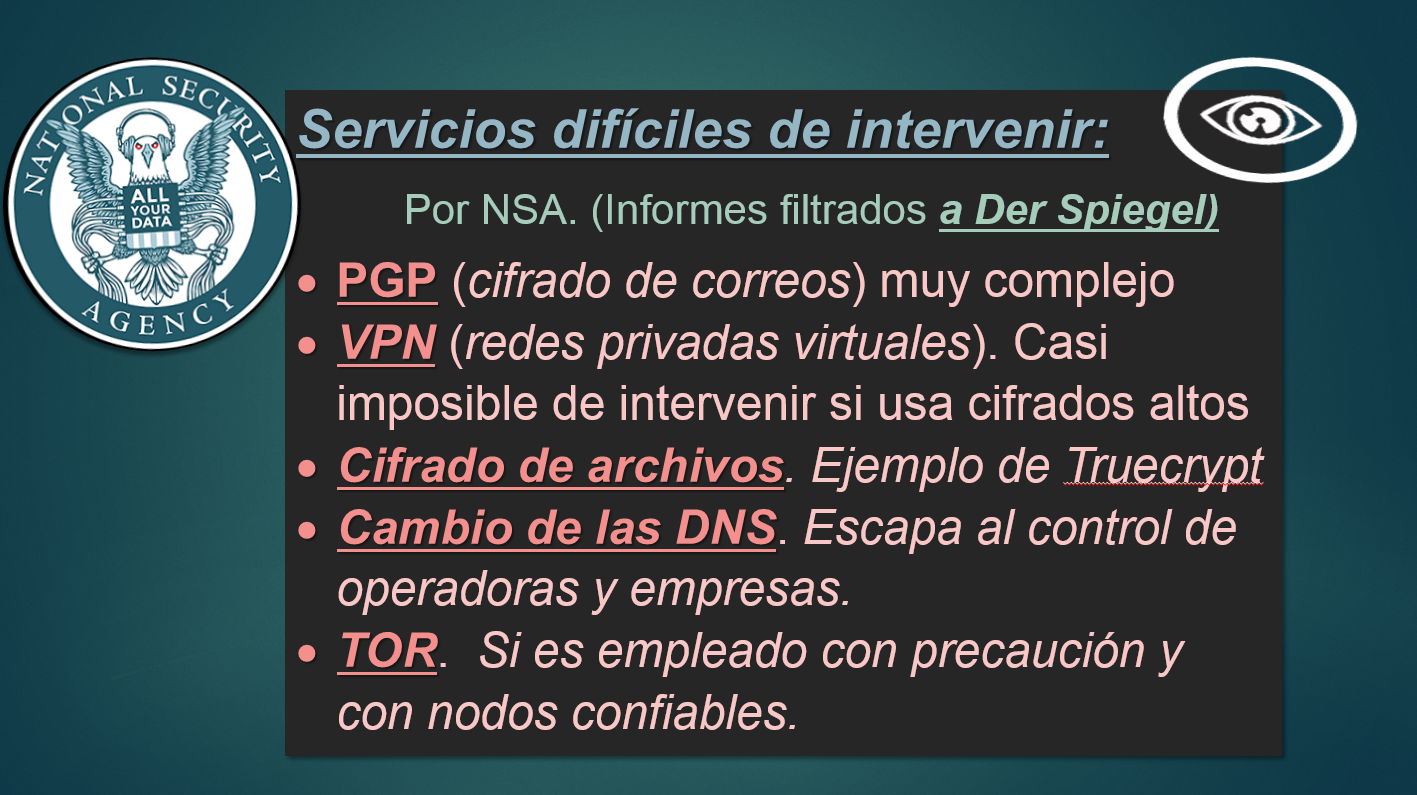

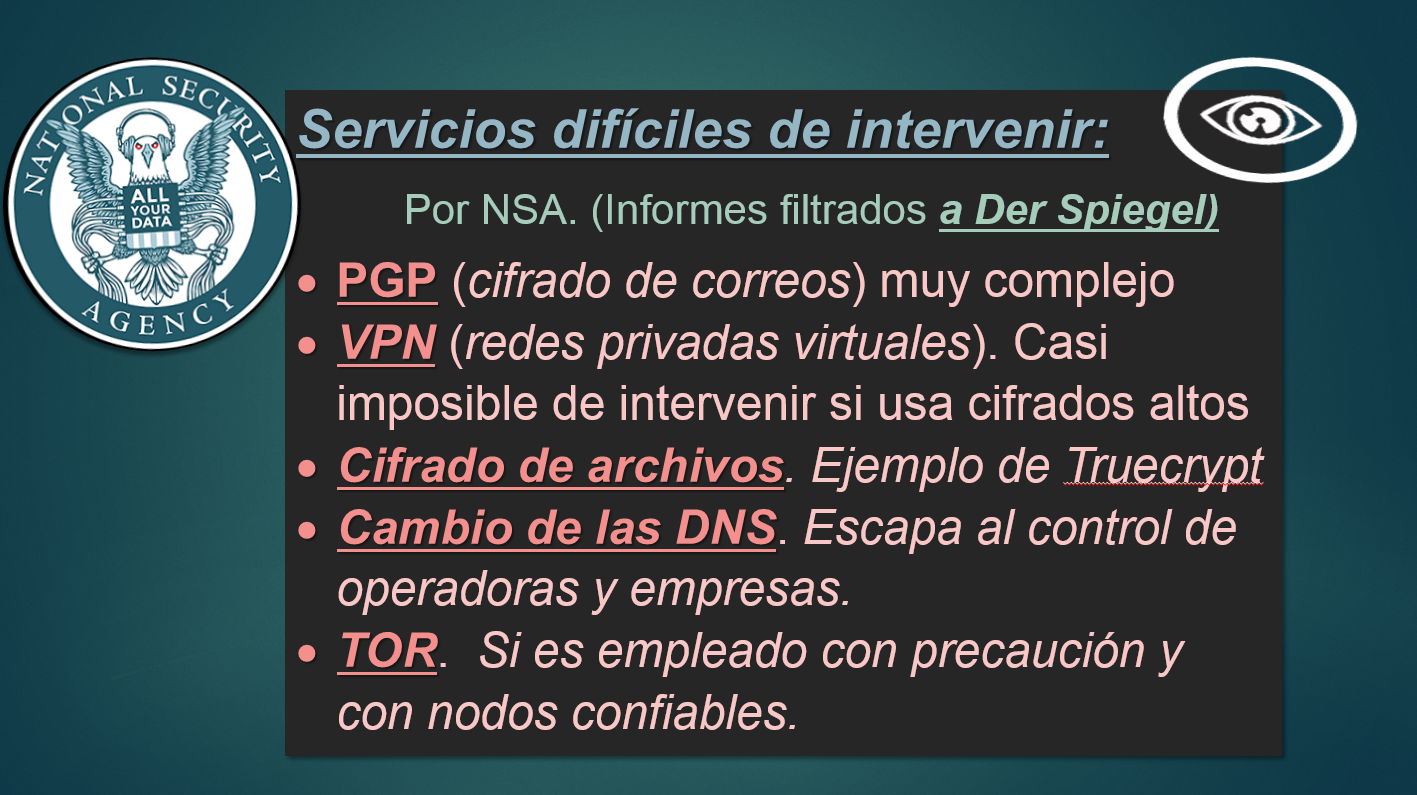

Con este escenario de las tres fuentes de adquisición y explotación de nuestros datos, pasamos a la pregunta de co¡ómo asegurar nuestra conexión, nuestra vida en la nube. Por suerte y teniendo en cuenta que estos tres grupos comparten e cierto sentido métodos, podemos acudir a las filtraciones de la NSA para saber con cierto rango de certeza qué cuestiones nos permiten afianzar nuestra privacidad.

La propia NSA nos sirve de fuente para conocer los servicios mas seguros

Las sucesivas filmaciones y especialmente las llevadas a acabo por E. Snowden, nos han permitido poder determinar que métodos poder emplear con relativa seguridad para salvaguardar nuestra privacidad. Tomamos nota, por tanto de cuales son las cuestiones sobre las que mas dificultades tiene el colectivo de espionaje mas sofisticado para conseguir con una mayor certeza ir asegurando nuestra privacidad.

Hacia la mitad de la exposición, entramos en los casos practico para afianzar nuestros parámetros de conexión en la red y las maneras mas básicas de bastionado. Junto con ello hacemos una descripción de los sistemas de gestión de la Seguridad para empresa mas recocidos actualmente, así como la legislación mas básica de referencia.

¿he sido compormetido?

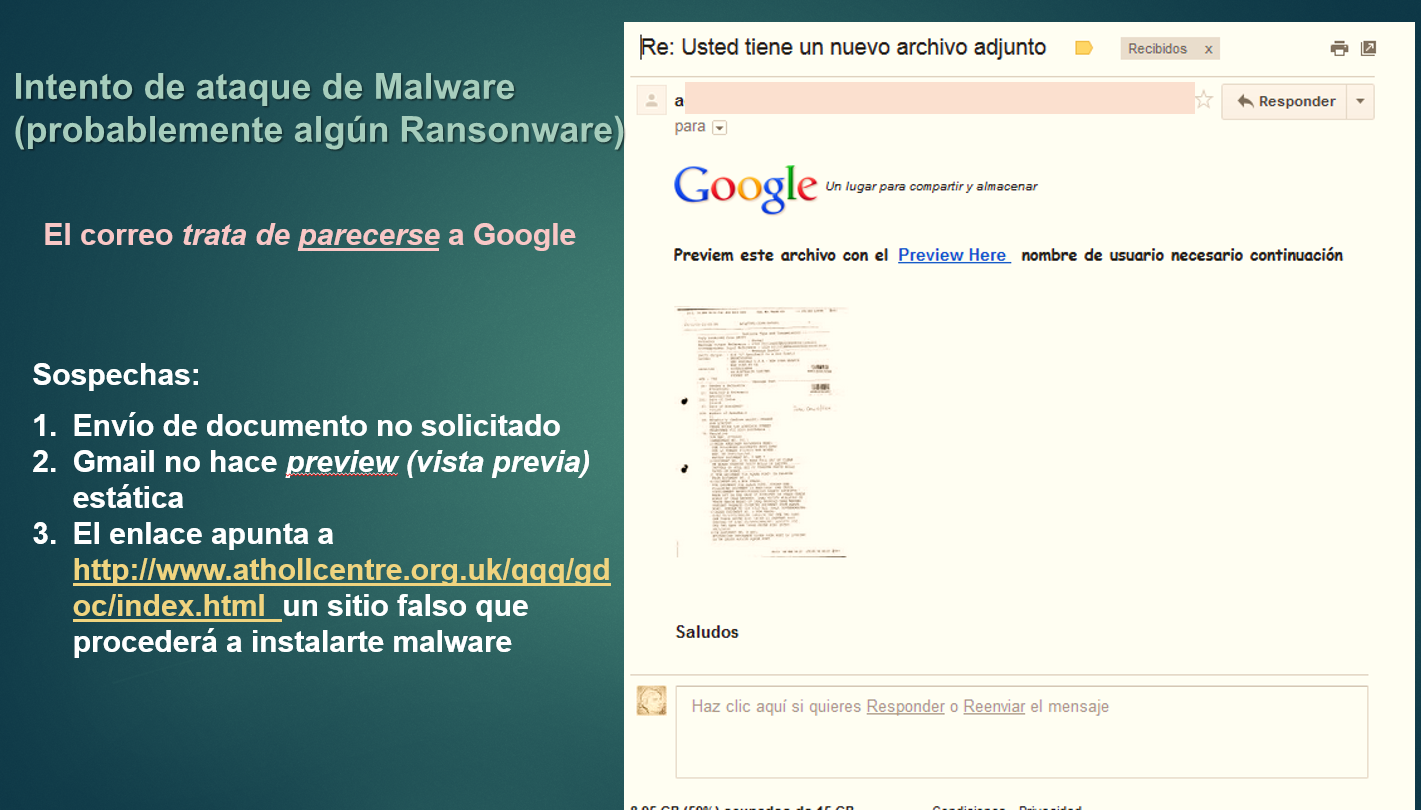

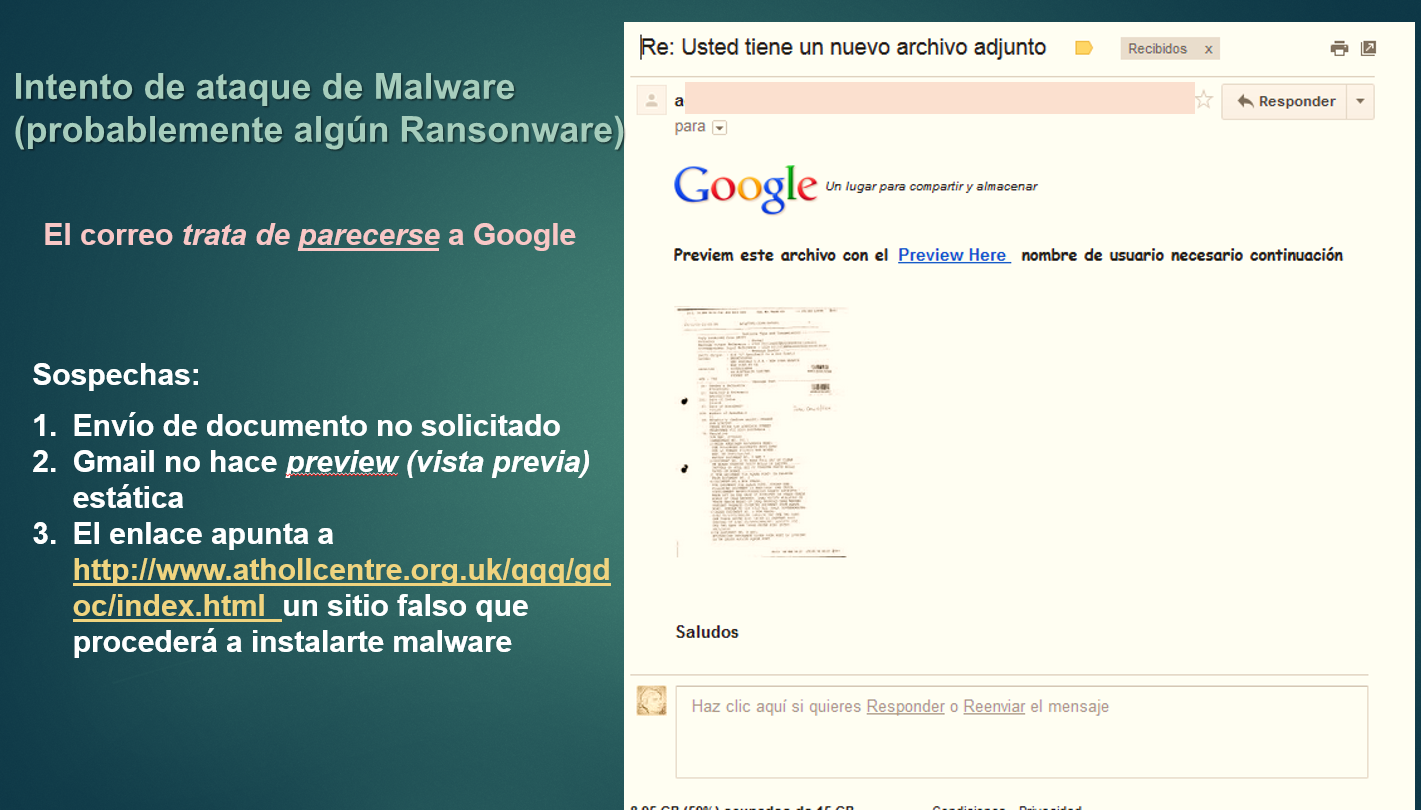

A lo largo de la exposición tratamos varios tipos de ataque y algunos métodos de precaución básica

Los intentos de Phising todavía pueden ser detectados con cierto sentido común y precaución

Tras desgranar los consejos de seguridad, entre los que hacemos especial hincapié en la importancia de las copias de seguridad, el cifrado de datos y conexiones y la prevención frente a ataques e incidencias de seguridad, cerramos nuestra charla con una serie de enlaces de referencia para ir ampliando nuestra base de conocimientos.

Aunque la presentación no detalla los temas tratados si que puede servir de referencia y refresco para los asistenes.

Puedes descargarte la ponencia en formato pfd en el siguiente enlace:

Ponencia de Ciberseguridad

ARTÍCULO EN REDACCIÓN….

El modelo “Open Compute” ha supuesto una vuelta completa en las realciones entre fabrivcantes de hardware y sus potenciales cleites. Asñi, Facebook, como antes hicera Google, ha optado por definir los requisitos de hardware de sus equipos.

El consumo de los centros de datos de compañías como Facebook, cuya actividad está completamente volcada en la red, supone una de las mayores inversiones que pueden tener las grandes compañías que operan en Internet. En este sentido, Facebook, hace un par de años ya que optara por la especificación denominada “Open Compute” para estos centros de datos. Una apuesta que prescinde del modelo OEM, propia de fabricantes de equipos originales de macas específicas, como los de Dell o HP, para pasar al denominado ODM, donde es el diseño y no el fabricante lo que importa.

Facebook, sigue la estela de Google, a la hora de crear una serie de especificaciones propias al margen de los modelos más o menos estructurados de los fabricantes de hardware, para fijar una plataforma de desarrollo propio a partir de la que optimizar recursos y orientarlos hacia sus necesidades y requisitos concretos. El modelo Open Compute, dota a la compañía de una independencia absoluta, al no depender de ningún proveedor concreto, dado que el hardware puede ser montado por cualquier fabricante, usualmente chino o taiwanés.

El fabricar mediante especificaciones independientes, prescindiendo de todas las capas administrativas de los fabricantes y de todo el hardware y recursos que no se necesitan, le ha permitido que su nuevo centro de datos sueco, en Luleå, sea uno de los más eficientes tanto energéticamente como en procesado de peticiones de usuario. Curiosamente, Facebook no virtualiza sus servidores, al emplear por completo sus recursos dado que la modularidad y la velocidad de interconexión son los `parámetros base de sus especificaciones.

Con el modelo Open Compute, la compañía propietaria de la mayor red social del mundo ha conseguido dar la vuelta al modelo de diseño y venta de componentes, para poner a los fabricantes a su servicio imponiendo las especificaciones que necesita y la forma en que quiere que se conecten unos componentes que ofrecen una independencia tecnológica completa.

En perspectiva, volvemos a ver cómo otra de las grandes compañías de internet, prescinde de los grandes líder mercado de la década precedente para seguir los pasos de compañías como Google oAmazon, para hacerse con el control de su propio ecosistema global, en todos los puntos del proceso de su negocio. Los pasos que estas compañías dan, a pesar de comenzar desde puntos diferentes les llevan a una convergencia en su modelo final de negocio. Así Amazon está en este momento anunciando el salto al Smartphone, Apple crea su nube propia y Google asienta su tienda con una extensión hacia el mercado audiovisual.

Via | Ars Technica, Open Compute

Las patentes se han convertido en un instrumento empresarial para el freno tecnológico de la competencia.

La carrera por registrar elementos fundamentales de dispositivos tecnológicos ha llevado a ciertas compañías a rozar lo risible.

La guerra de patentes supone ya un auténtico lastre a la investigación tecnológica que amenaza con dejar el terreno sólo en manos de grandes monopolios.

Los tiempos más recientes nos han mostrado una constante y recurrente aparición de las patentes como elemento de disputa entre grandes empresas tecnológicas. Ser poseedor de ciertos registros básicos han sido, de este modo, elemento clave en una carrera en la que las buenas formas no son la norma. La acumulación de títulos y las prácticas monopolistas, están minando la capacidad real de desarrollar productos innovadores que no estén bajo el paraguas legal de las grandes corporaciones y sus «carteras de patentes».

En el terreno de la competencia de las grandes compañías por hacerse con el predominio de nuevos mercados, las patentes tecnológicas y especialmente, las patentes de software, han pasado de ser un elemento propio de I+D, a convertirse en un instrumento jurídico, que puede emplearse para la obstrucción a la competencia, el bloqueo comercial de productos y desarrollos, amparándose en la supuesta autoría intelectual que el registro previo otorga.

La misma Google, confirma que a lo largo de 2012 ha dedicado más ingresos en la defensa jurídica y el litigio a propósito de disputas por patentes que en la propia adquisición de estas y el gasto en investigación y desarrollo.

Mientras tanto, conocemos absurdas incitativas como la de Microsoft, con su nueva página denominada Patent tracker , en la que nos lista su base de datos de patentes, una suerte de aviso a navegantes disfrazado de transparencia, por si infringimos alguna de sus 40.785 patentes registradas de forma global.

La guerra de las patentes

El caso más paradigmático de empleo de las patentes para mantener el predomino comercial y socavar la competencia, podría ser la disputa de Apple contra Samsung,que nos ubica fácilmente en los términos se dilucidan las diferencias. Curiosamente, estos días, la compañía de la manzana mordida parece que vuelve a la carga contra la surcoreana, caso que esta apele la sentencia, tras la reducción de su cuantía original de 1049 millones de dólares a 450, por parte de la juez Lucy Koh, tras confirmar el uso de seis de las siete patentes reclamadas inicialmente.

La importancia de los dispositivos móviles, en esta ultima oleada de gadgets que se abren a la ventana de la red de redes nos lo puede indicar el informe de la consultora Chetan Sharma, que proyecta que para este año el 25% de todas las patentes lo serán para aspectos relacionados con los dispositivos móviles. Curiosamente, es Samsung, la gran empresa con mas patentes otorgadas en EEUU.

En esta alocada carrera, muchas empresas se han agrupado para hacerse con los despojos de otras, venidas a menos, como el caso de Kodak y su masiva venta de patentes a un consorcio de doce grandes empresas, Apple, RIM, Samsung, Google, Adobe Systems, HTC, Facebook, Fujigilm, Huawei, Amazon, Shutterfly y Microsoft, con la controvertida Intellectual Ventures, una firma cuya principal actividad parece ser la gestión de patentes. Lo curioso, en esta ocasión, es ver cómo se pudieron conjugar los intereses de compañías en abierto conflicto con los de todo un experto en la «gestión» de derechos.

A pesar de este panorama, aparecen algunas noticias alentadoras como la que señala cómo Google, permitirá que se disponga de patentes de su titularidad, con la condición de que no sean atribuidas para software privativo. De este modo se alienta a la comunidad Open Source , a que mantenga viva la iniciativa creadora, de la que la propia Google, solo pensemos en Android, es la primera beneficiaria.

Trolls de las patentes

Con esta denominación, se han definido a ciertas compañías dedicadas, casi, si no completamente, al registro de patentes para su reventa o el litigio. La actual vorágine de demandas está llevando a una situación compleja a la judicatura que, aunque no pueda, rechazar los términos de los litigios, impulsados por auténticos expertos en la demanda, son perfectamente conscientes de que está jugando un papel diferente al de su función formal.

Especialmente en EEUU, estas compañías son capaces de impulsar campañas de acoso en las que llevar a la extenuación económica a gran cantidad de empresas de dimensiones modestas. El freno efectivo a la innovación comienza a hacerse visible. Conscientes del problema, comienzan a abrirse camino iniciativas para poner ciertos límites a la situación y determinar las medidas oportunas para distinguir entre la reclamación legítima y la práctica más o menos espuria.

El congresista Peter DeFazio, ha encabezado una propuesta de ley denominada SHIELD para limitar las prácticas de los denominados Trolls de las patentes, que pretende modificar, para volver a presentarla en el congreso estadounidense. Entre las medidas que pretende llevar adelante, la de que los gastos del trámite judicial de la demanda por infracción de patentes sea sufragado, desde su inicio por el demandante, si no es el inventor la está explotando realmente o son organismos de investigación, como las universidades. Aunque la matización es loable, puede que no sea completamente efectiva para los habituales del litigio.

Esta proposición de ley, hace una clara distinción entre patentes de software y otras, como las farmacéuticas, cuyo lobbie queda bien resguardado al ser excluido de la iniciativa. A pesar de ello, es el comienzo para solventar una situación que empieza a lastrar a la industria.

Suzanne Michel, abogado de patentes de Google, asegura que los Trolls de patentes constituyen en la actualidad el 61% de todos los litigios sobre la titularidad de diversos aspectos tecnológicos, con unos costes legales directos anuales de 29.000 millones de Dólares.

A pesar de estos datos y de la posibilidad de «limitar» la acción jurídica de estos, el mayor problema proviene de las propias compañías que, de forma recurrente, caen en espirales de demandas a propósito de la propiedad de ciertas ideas y tecnologías. Es por ello que varias propuestas de «armisticio» comienzan a abrirse camino entre los principales actores.

Patentes Abstractas

Para hacer frente al acoso que estas patentes ocasionan a cualquier innovación, un grupo de destacadas empresas tecnológicas, se unirían el pasado mes de diciembre para tratar de poner límite a estas prácticas. En concreto, serían Google, Facebook, Zynga, Intuit, Rackspace, Homeaway, y Red Hat, las que inscribieran en la Corte Federal de Apelaciones de Estados Unidos un recurso conjunto en contra del registro de patentes abstractas.

El caso más claro y ejemplarizador que estas compañías adujeran para anular y suspender el registro de patentes de este estilo sería la denominada “Patente Steve Job“ , referente al uso de pantallas multitáctiles y los gestos inherentes a su uso, que finalmente , fuera rechazada por la oficina de patentes norteamericana.

Aceptar ese tipo de restricciones supondría, de hecho, bloquear totalmente cualquier competencia. Su falta de definición es usada conscientemente para que los gabinetes jurídicos de las grandes propietarias de patentes, enfanguen a la competencia en largos procesos, para mejorar su posición de mercado, paralizando campañas y productos temporalmente.

Efectivamente, la amenaza de querella funciona como elemento de disuasión para cualquier investigador o desarrollador, sobre todo para trabajadores independientes o pequeñas empresas, que no cuentan con un gabinete jurídico que los respalde o están fuera de las prácticas lobistas.

Asimismo, a lo largo del texto, en el que se detallan multitud de patentes de este estilo, llegan a la conclusión de que registrar una idea es mucho más fácil que su desarrollo efectivo y concreto. Así, acusan que muchas de estas patentes son registradas como freno deliberado a la competencia, a veces con la sola intención de entorpecer el desarrollo de nuevos productos. En el mismo texto, sugieren que una moratoria en este tipo de registros sería la medida más razonable dado el paisaje judicial que se ha dibujado en los últimos tiempos.

La propia Judicatura estadounidense, hastiada del asunto, comienza a poner un poco de cordura al respecto, denegando ciertos registros, como el que pretendiera hacerse con la titularidad de algoritmos matemáticos para el calculo.

Crítica al sistema de patentes

Son cada vez más voces las que claman por la desaparición de las patentes en general, y las patentes de software más concretamente. El uso espurio de estas y lo oportuno de su misma existencia, comienza a ser cuestionado precisamente en el ámbito de la investigación. Lejos de la I+D, la organización actual de sistema de patentes, es visto cada vez más como un freno a la consecución de objetivos tangibles. La ventaja comparativa de investigar primero en un terreno determinado no parece ser suficiente para los que comercian con la inventiva, sin ejercerla ni implementarla en lo concreto.

La experiencia nos ha indicado que, este juego de las patentes, solo beneficia a los que cuentan con grandes recursos y pueden dedicar parte de estos a mantener disputas abiertas constantes. Mientras tanto, la iniciativa autónoma se enfrenta a un bloqueo de facto, imposible de sortear de no ser bajo la «tutela» de «las grandes». Esta perversión de un sistema inicialmente no edificado para esto, está provocando que la ampliación de los monopolios se acreciente, mediante una espiral en la los consumidores, ciudadanos e investigadores son los principales perjudicados.

El pasado 20 de diciembre, se cumplían dos años del rechazo de ACTA por la Unión Europea. Para muchos, un aspecto más del mismo problema, la injerencia cada vez mayor de ciertos grupos de interés para orientar el terreno legislativo a favor de sus intereses comerciales. La movilización ciudadana a través de las redes sociales consiguió difundir el rechazo generalizado a esta iniciativa y hacer cambiar la dirección del voto de muchos eurodiputados, ya influenciados en dirección opuesta por los lobbies. Quizás sea tiempo de que la crítica al sistema actual de patentes se abra camino y un equilibrio más real y justo entre la autoría de una investigación, su propiedad y el bien común, puedan entrar a valorarse en una medida más ponderada.