¿Qué es el Hardware Libre?

Cada vez se habla más del modelo del Open Hardware como una forma de conquistar el terreno de los dispositivos con los mismos principios del software libre.

Actualmente el debate sobre cómo dar forma a una licencia similar a a dispositivos físicos sigue abierto mientras casos como Arduino o el Open Compute avanzan por caminos diferentes.

Muchos hemos oído acerca del software libre y su extensión cada vez mayor a lo largo de multitud de dispositivos pero existe un compañero menos conocido de este concepto: los dispositivos físicos. La posibilidad de establecer los parámetros de fabricación de dispositivos físicos y liberarlos para que sean disponibles por toda una comunidad de desarrolladores comienza a tomar una importancia similar a la que sistemas móviles como Android, Firefox OS o Ubuntu tienen hoy en las plataformas de diversos dispositivos y proyectan tener en un futuro muy próximo.

El concepto de hardware libre, a diferencia del software, todavía no tiene una identidad única. Proyectos no completamente iguales a los de la filosofía del software libre, con licencias GNU o GPL, comparten denominaciones similares. Incluso el mismo Richard Stallman reconoce las dificultades para fijar los términos de dispositivos físicos, aunque sus esquemas sí que puedan difundirse con licencias GPL.

El principal enemigo de estos desarrollos son las restricciones propietarias y sobre todo algunas patentes y el DRM. Así encontrar la manera de encarar estos retos son uno de los alicientes que están impulsando la concreción de una licencia específica.

Definiendo Open Hardware

El primer Open Hardware Summit, celebrado en Nueva York en 2010, partía de la idea de definir y concretar los principios que deberían darle forma a unas especificaciones genéricas sobre dispositivos libres. El propósito era traer al mundo de los dispositivos físicos las ideas del software libre. Con estos principios surgiría la denominación del primer marco de referencia para el open hardware.

La Open Source Hardware Association ya ha convocado el cuarto encuentro sobre Open Hardware para el próximo 6 de septiembre que se celebrará en el MIT ( Massachusetts Institute of Technology) con el reto de definir un marco sobre el que trabajar. En su primer encuentro diseñaron unos principios básicos para esta licencia que serían, de manera resumida los siguientes:

1. Documentación: El hardware debe ser puesto en libertad con su documentación completa y debe permitir la modificación.

2. Alcance: La documentación debe especificar claramente qué parte del diseño se publica bajo la licencia.

3. Software Necesario: Si el diseño requiere de licencia de software, este debe cumplir unos parámetros de documentación suficiente y ser publicada bajo una licencia de código abierto aprobada por OSI

4. Obras Derivadas: La licencia debe permitir modificaciones y trabajos derivados asi como la fabricación, venta, distribución y uso de productos creados a partir de los archivos de diseño.

5. Redistribución libre: La licencia no debe restringir a un tercero el vender o entregar la documentación del proyecto. No puede ejercerse ningún derecho sobre obras derivadas tampoco.

6. Atribución: La licencia puede requerir documentos derivados y avisos de copyright asociados a los dispositivos. Asimismo debe hacer mención al diseñador.

7. No discriminatoria: La licencia no debe discriminar a ningún grupo o persona

8. No discriminación en función de la finalidad perseguida: La licencia no debe de restringir a ningún campo o actividad el uso de la obra.

9. Distribución de la licencia: La licencia se da por distribuida sin necesidad de ir solicitando permisos adicionales.

10. La licencia no debe ser específica de un producto: Los derechos de productos derivados hacen extensiva esta licencia.

11 . La licencia no debe restringir otro hardware o software: No se ponen objeciones a la naturaleza de lo que pueda implementarse a esta tecnología de forma externa o añadida.

12. La licencia debe ser tecnológicamente neutral: Ninguna disposición de la misma debe de basarse en una tecnología específica, parte o componente, material o interfaz para su uso

Con esta extensa definición se trata de trasladar los principios expresados en las licencias de software libre a los dispositivos físicos. Todavía quedan algunas cuestiones pendientes y ciertos vacíos legales que pueden dejar sin determinar varios asuntos. Como ejemplo, en la legislación estadounidense, los derechos de autor no se aplican a los diseños de objetos electrónicos aunque las patentes sí se apliquen. Esto deja abiertas lagunas acerca de modelos derivados que podrán pretender atacar troles de las patentes en caso de éxito.

Arduino y Raspberry PI: no completamente libres

Estos dos nombres son dos de los más conocidos del momento en cuanto a posibilidad de desarrollo. Sin embargo, ambas plataformas no son estrictamente libres. En Raspberry Pi lo es el software y sus controladores, dado que sus componentes pertenecen a marcas comerciales. Por su parte Arduino se presenta con una licencia Creative Commons, (Creative Commons Attribution Share-Alike) que permite libertad de desarrollo, aunque marca unas pautas, bastante razonables por otro lado, sobre cómo disponer de los desarrollos derivados, sobre todo en lo relativo a la propia denominación de Arduino, una especie de control de marca, sobre todo en vista del desarrollo que termine por definir la licencia de Open Hardware.

El modelo de Arduino está teniendo un gran impacto en el medio tecnológico debido a su gran sencillez y capacidad de uso. Para muchos es la avanzadilla en el terreno del Hardware Libre actual y a partir de estas placas estamos asistiendo a una oleada de dispositivos con múltiples propósitos diseñados fuera del circuito comercial. Si a esto añadimos las posibilidades de las impresoras 3D, de las que también existen patrones abiertos, podemos estar a las puertas de un gran cambio tecnológico.

El modelo Open Compute como ejemplo empresarial

Compañías de la magnitud de Facebook y Google hace tiempo que apostaron por un modelo propio en el diseño de las máquinas que implementan en sus grandes centros de datos. La opción del modelo Open Compute para el diseño de los equipos impone una infraestructura denominada ODM frente a la arquitectura propuesta por grandes fabricantes del sector como HP o Dell con los parámetros OEM. La idea fundamental es la de la optimización completa de los recursos disponibles.

Así estas grandes empresas enfocadas completamente a internet no necesitan de máquinas virtuales individualizadas sino de un modelo extenso y distribuido en una “granja de servidores” ligeros, intercambiables y siempre compatibles entre sí. El fijar los parámetros con los requisitos especificados según un modelo abierto de hardware les ha permitido ser independientes del fabricante de los elementos que lo componen. Así el ensamblado del equipo que sigue el estándar Open Compute puede ser realizado por cualquier industria independientemente de marcas y modelos concretos u otras variables del mercado.

El diseñar equipos de especificaciones independientes, prescindiendo de todas las capas administrativas de software de control y gestión de los fabricantes permite establecer unos parámetros estandarizados de gran compatibilidad. Esto significa que aunque las compañías que se benefician de este modelo no sean fabricantes propiamente dichos cuentan con una independencia completa respecto a quien les elabora los equipos. Por la vía de los hechos han impuesto una independencia tecnológica y colocado a los ensambladores al servicio completo de sus necesidades.

Imagen Wikimedia

El fin de la inocencia en la red

Casos de espionaje y legislaciones que criminalizan usos de internet y tratan a la ciudadanía como potencial sospechosa han conseguido abrir el debate sobre el empleo de nuestros datos y la privacidad.

Tomar el control de nuestros datos y la forma en la que estos circulan se ha convertido no solo en una práctica saludable sino en toda una suerte de activismo, dadas las circunstancias.

Piratas, terroristas y pedófilos acechan en la red de redes y para protegernos debemos ceder cualquier resquicio de intimidad, cualquier atisbo de lo privado en la red. Las fuerzas coercitivas avanzan so excusa de la seguridad. El viejo argumentario del enemigo externo, convenientemente trasfigurado en terror y degradación, nos conduce al adocenamiento, al consentir tácito. Creo que nadie se ha parado a pensar que si realmente nos dedicáramos a dichas actividades nos cuidaríamos bien de no hacerlas públicas, de establecer mecanismos de ocultación efectivos. Precisamente algo en lo que los hoy «enemigos» son expertos.

La edad de la inocencia para ciudadanos y usuarios de internet ha terminado. Los recientes acontecimientos han disparado la intranquilidad entre la ciudadanía sobre todo entre los usuarios de redes sociales y servicios de grandes compañías norteamericanas a raíz del nuevo escándalo de espionaje, con el sistema PRISM y las recopilación de metadatos telefónicos por parte de la NSA como su mayor ejemplo.

Las sucesivas legislaciones surgidas al calor de la “lucha contra el terrorismo” en EEUU, se ha modificado de forma recurrente la vieja FISA (Foreign Intelligence Surveillance Act ) de 1978, hasta dejar el camino expedito a estas agencias de espionaje. Ni Europa ni España quedan fuera de este escenario, por mucho compromiso legislativo formal que se alegue.

En esta ocasión ha sido el espionaje directo y concreto revelado por una fuente de información como Snowden, pero no se trata de un caso aislado. Si trazamos una dirección hacia la que han apuntado todas las leyes o tentativas legales de los últimos tiempos no resultaría difícil conocer la hoja de ruta del poder ,más cercano al lobby privado que al interés general expresado democráticamente. La ensalada de acrónimos desde ACTA, pasando por CISPA, TAFTA, y tantas otras no deja lugar a dudas. Todos entramos en la categoría de sospechosos de una supuesta piratería y nuestra opinión, que no es delito en occidente, nos puede hacer ingresar en la del potencial delincuente, cuando no terrorista. Por supuesto cualquier actividad de protesta o activismo, aunque solo sea expresada en redes sociales y círculos no abiertos, puede resultar suficiente para ingresar en esas listas no declaradas de «disidentes».

Ya en otras ocasiones he apuntado sobre la tesis de que delincuentes, grandes compañías y agencias estatales de inteligencia convergen en su forma de operar respecto a la ciudadanía. Creo que entra por tanto dentro de nuestras responsabilidades protegernos de igual manera que hacemos respecto a otras agresiones, tomar una actitud proactiva y mantener vigilante nuestra capacidad críitica y de análisis tambíen en el terreno tecnológico.

Renunciar a lo fácil a cambio de libertad

Hasta ahora muchos servicios de internet nos han conducido a la nube con una multitud de ventajas y facilidades por las que hemos cedido cada vez más una fracción de nuestra vida cotidiana. Un dato de geoposición, una preferencia personal, un inocente “me gusta”, han ido configurando el gran Big Data mediante el que ya no solo somos parte de un negocio sino sospechosos potenciales de un cada vez más amplio “perfil delictivo preventivo”.

Ochenta y seis organizaciones, fundaciones y empresas relacionadas con internet se han posicionado en contra de la vigilancia y el espionaje ciudadano en una iniciativa encabezada por la plataforma activista EFF ( Electronic Frontier Foundation) Hoy sabemos qué compañías no dudaron en prestarse a la intervención de nuestros datos a pesar de las muestras cara a la galería de compromiso con la trasparencia. Ahora, una vez revelado, la escalada de acciones de algunas de estas compañías se incrementa, como en el caso de Google, que día tras otro trata de desmarcarse de las acciones de la NSA.

Estas organizaciones proderechos, se han agrupado en la plataforma Stop Watching us a través de la que encabezan una serie de iniciativas por la transparencia y conminan a los internautas a que comiencen a conocer los instrumentos y compañías que operan en la red y a una toma de conciencia de la dimensión del asunto. Ya han conseguido enviar 468.935 firmas de ciudadanos exigiendo respeto a su privacidad a las autoridades estadounidenses.

Como hemos visto, el papel de la mayor parte de las grandes compañías de Internet estadounidenses ha quedado en entredicho. Varios de sus miembros han expresado su compromiso con la privacidad y la transparencia respecto a sus usuarios y han pasado a la ofensiva exigiendo al gobierno que les permita ofrecer las peticiones que mediante la legislación FISA (Foreign Intelligence Surveillance Act )de 1978 los obliga a ofrecer dichos datos. Al parecer, este aspecto no se incluía en los habituales informes de trasparencia semestrales que tanto Google como Twitter suelen publicar.

Desde luego el empleo de herramientas libres y software no propietario requiere de una convicción de su necesidad y una implicación para conocerlas y comenzar a desenvolverse con ellas. A cambio dejamos de ser tributarios de empresas con las que no nos identificamos y salimos de un mecanismo que cuando menos nos hace sospechar de hasta qué punto no controla nuestra cotidianidad en la red.

El conocimiento es el primer paso

En su libro Cypherpunks, Julian Assange nos advierte que vamos encaminados a un mundo distópico cada vez más vigilado. En el mismo sentido, afirma que la criptografía es la forma más extrema de la acción directa no violenta. Efectivamente, el compromiso con la libertad debe pasar por un paso activo en defensa de la esfera de lo privado.

Enrique Dans afirma que, en su prólogo a Cypherpunks : “Que Ahmadinejad en Irán, Ben Ali en Túnez o Mubarak en Egipto reaccionasen al uso de la red para movimientos insurgentes intentando bloquearla y tratando de establecer sobre ella un sistema de vigilancia de la población parecía lógico y hasta esperable: que ese movimiento tenga lugar en los Estados Unidos o en muchos otros países con tradición democrática debería resultar completamente inaceptable”

En un artículo sobre servicios seguros señalábamos que ha llegado un momento en el que la ciudadanía debe tomar el control responsable de sus comunicaciones y datos. Efectivamente, es tiempo de una encarar con una actitud activa las redes sociales, conexiones y aplicaciones que empleemos; conocer el nivel de garantía que cada una nos ofrece y hasta dónde estamos dispuestos a ceder nuestros datos.

Como apuntaba al inicio, la edad de la inocencia para ciudadanos y usuarios de internet ha terminado. Tomar conciencia de la realidad en la que nos movemos y optar por un dominio activo de nuestra privacidad, frente a la comodidad y el conformismo respecto a las nuevas tecnologías puede ser la única forma de reconducir un proceso que de lo contrario apunta hacia un futuro oscuro de control como nunca existiera.

imagenCC: mancha232

El avance de una videovigilancia y el análisis biométrico sin garantías ciudadanas

- El terreno de la videovigilancia y el reconocimiento biométrico avanza sin que ninguna legislación específica marque los límites a estos nuevos métodos de control ciudadano.

- Europa también tiene su propio sistema de videovigilancia integral denominado INDECT, ahora en fase de desarrollo final.

Artículo publicado por Fran Andrades Para El diario.es

Los sistemas de captación de imágenes y su integración en sistemas de reconocimiento biométrico avanzan hacia unaintegración paulatina de fuentes cada vez más diversas. De nuevo la excusa del terrorismo parece servir como paraguas bajo el que desarrollar e implementar estos sistemas.

Los atentados en la maratón de Boston pusieron de nuevo el foco en la importancia de la recopilación de datos personales a través de tomas de video captadas por cámaras de vigilancia en las calles. Todo el despliegue y la discutida actuación de la policía en torno a la búsqueda y captura de los responsables han servido para poner sobre la mesa de nuevo el debate a propósito de los fines que un sistema de vigilancia tiene.

Automatizando la vigilancia

El avance de los sistemas biométricos y de vigilancia, junto con la elaboración de bases de datos masivas que permiten una identificación sobre la marcha y un rastreo completo del individuo. Diversas naciones, entre las que destacan algunas de particular tradición democrática como los Emiratos Árabes, se encuentran en este momento desarrollando sistemas de control e identificación ciudadana.

Si este sistema se combina con otros elementos de escaneo personal, y el rastreo de terminales móviles podemos inferir que sistemas de vigilancia integrales están muy próximos a ser una realidad concreta. Así podemos argumentar que no está nada lejos un sistema de vigilancia la estilo de series como Person of interest, en donde el rastreo personal mediante una multiplicidad de sistemas integrados puede determinar nuestra ubicación, sobre todo en entornos urbanos, de forma muy precisa.

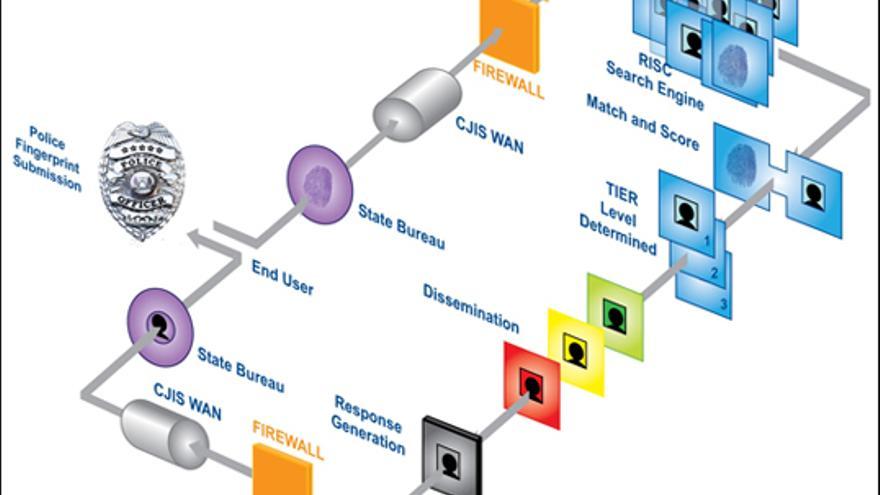

El FBI y su sistema de identificación biométrico

La Electronic Frontier Foundation (EFF) acaba de elevar una demanda de información al FBI para que explique y libere la información relativa a la base de datos biométricos de que dispone actualmente para elevar a debate público los aspectos legales y su implicación respecto a las libertades y derechos civiles.

Denominada Next Generation Identification (NGI), la gran base de datos que el FBI está elaborando es en la actualidad uno de los más potentes mecanismos de control de toda la historia. En este sentido, trabajan para ampliar los datos de huellas dactilares añadiendo información relativa a escáneres de palma de mano, del iris ocular y sobre todo de fotografías y videos. Uno de los puntos que más suspicacias ha levantado es precisamente ese nuevo método dereconocimiento facial mediante captación de imágenes por circuito de videovigilancia, un sistema que se espera tener a pleno rendimiento para 2014 y mediante el cual podemos ser ubicados sobre la marcha en cualquier lugar donde esta red de cámaras capte nuestra imagen.

El FBI y su sistema de identificación Biométrico

El sistema de identificación dactilar de NGI a cargo de la conocida contrata Lockheed Martin, luego completada con otras empresas tecnológicas entre las que destacan IBM o Accenture, había sido en primer lugar utilizado para listar a todos los detenidos. Sin embargo, su ampliación a sistemas de vigilancia y de reconocimiento facial aumenta su rango de acción a la escala de toda la ciudadanía.

La abogada de EFF Jennifer Lynch, afirma que” NGI se traducirá en una expansión masiva de la recogida de datos del gobierno con fines criminales y no criminales» lo que significa que cada vez más mecanismos de control sin orden judicial están en poder de agencias de información. De hecho, señala que en la actualidad, el FBI cuenta con la mayor base de datos biométricos existentes en el mundo, con un total de 66 millones de registros criminales, 25 millones de registros civiles y 91 millones de huellas digitales individuales entre todos sus diferentes registros. Si a esto añadimos la progresiva privatización de los servicios de seguridad, como ha demostrado el caso Snowden, nos encontramos con un panorama en el que la vigilancia de ciudadanos sin garantías y de forma opaca pude ser la norma.

Con esta demanda, la EFF busca que el debate ciudadano y el conocimiento de las formas con las que estas nuevas bases de datos biométricos van a ser elaboradas y las garantías de protección de la privacidad que estas deben ofrecer.

Trapwire, INDECT y NDAA: Un Gran Hermano global y privado

Tres nombres destacan entre los sistemas de vigilancia y filtrado de datos biométricos, Trapwire, INDECT y NDAA. En común, todos ellos son mecanismos de control ciudadano y formulaciones que difícilmente pueden entrar en consonancia con las garantías individuales.

El caso de la compañía Trapwire y su sistema de vigilancia remota ha sido revelado por WikiLeaks en 2011 como un sistema sofisticado de seguimiento e identificación individuos basado en la integración de diversos elementos de identificación biométrica, fundamentalmente con la videovigilancia. El software de Trapwire, desarrollado en 2004 por The Abraxas Corporation, empresa fundada por ex miembros de la CIA, es fundamentalmente un sistema que emplea las cámaras de videovigilancia para procesar las facciones.

El nuevo marco legal que ampara a este sistema es la National Defense Authorization Act (NDAA). Esta ley ha estado desde su inicio en el centro del huracán mediático entre otros motivos por hacer posible lagunas de derechos como la prisión de Guantánamo. Asimismo posibilita la suspensión de derechos cívicos y da soporte legal a acciones muy discutidas en la “guerra contra el terrorismo” como la facultad para detener a capturados en campo de batalla. Esto se hace extensivo a enemigos internos considerados terroristas. En resumen esta ley transfiere al Departamento de Defensa prerrogativas propias del de Justicia. Así cualquier acusado de “terrorismo” deja en suspenso sus derechos, pudiéndose encarcelar indefinidamente a personas sin formular una acusación, imputar cargos ni emplazar a juicio. Casos como el de Barret Brown, una de las voces más reconocidas de Anonymous y actualmente en prisión es paradigmático en este sentido y aunque menos conocido es bastante similar al de Snowden.

Entre las revelaciones más significativas de Brown, destaca la progresiva privatización y delegación de servicios de seguridad y espionaje a compañías externas a los servicios estatales. En concreto, se indica que actualmente ronda la cifra de 2.000 compañías las vinculadas de un modo u otro a la seguridad privada y el espionaje.

Por último, Europa no permanece al margen y el sistema INDECT(Intelligent information system supporting observation, searching and detection for security of citizens in urban environment), que cuenta con una importante financiación pública por parte de la propia Unión Europea y la colaboración de estamentos públicos, entre cuerpos policiales y Universidades también avanza en una dirección similar. Arropada desde 2009 con una partida incial de 11 millones de euros en fondos de la unión y con el clásico argumentario de la seguridad, este sistema se nutre esencialmente de los circuitos de videovigilancia, que trata de intercambiar y combinar para poder realizar un seguimiento completo de “comportamientos sospechosos”.

Criticada por activistas de las libertades como un sistema orweliano de control ciudadano, INDECT, también integra herramientas de control y catalogación de conductas en la red, mediante el control de contenidos de redes P2P, foros o webs. La respuesta ambigua de la Comisión Europea, al activista Shami Chakrabarti de la ONG Liberty, emplazándolo a una eventual “auditoría ética”, aunque remarcando la importancia para la prosperidad europea de la “seguridad” no hizo mas que acrecentar las dudas al respecto.

Este tipo de sistemas debe ir acompañado, como en el caso estadounidense, de un cuerpo legal que en este caso ofrecen documentos como el denominado 8570/10, que pretende restringir las libertades de individuos supuestamente “radicalizados”. Con ello se abre la puerta a que el sistema pueda avanzar ateniéndose a una particular interpretación del derecho.

Con este panorama, polémicas como las del reconocimiento facial integrado por Facebook el pasado año cobran una dimensión completamente diferente. Si bien es cierta su retirada, la demostración de esa capacidad tecnológica y la subsiguiente facilidad para el cruce de datos, sobre todo a la luz de sistemas como PRISM, no deja de levantar suspicacias sobre qué grado de integración de datos personales existen en la actualidad y en qué manos están.

Podcasts: Breve guía para no perderse

Con esta guía pretendemos ofrecer unas pautas básicas para orientar a quien quiera conocer el mundo del podcast, con las aplicaciones fundamentales y una selección de los contenidos más destacados.

Al empezar a conocer el panorama del podcast, muchos son los que se lanzan a escuchar estos programas. Para algunos entrar en una forma nueva de acceder a los contenidos puede suponer una barrera. Pero en este caso, nada más alejado de la práctica real. Acceder a sesiones de podcasts y oírlas según nos parezca es una de las tareas más sencillas que nos podamos encontrar. En este artículo buscaremos la manera de facilitar el acceso a este mundo de contenidos de la forma que cada cual encuentre más conveniente.

En esencia, un podcast sonoro como los que nos ocupan no es más que un archivo de audio digital,generalmente comprimido en formato MP3 que es el estándar. Conociendo esto, disponer de una sesión de podcast es tan sencillo como acudir a la propia web del podcast, portales de suscripción o aplicaciones que gestionen el RSS (Sistema de suscripción a contenidos), descargar el archivo y oírlo en el dispositivo que más nos convenga. Así la gestión manual de los archivos de diversos podcasts es algo sencillo, tanto como gestionar un directorio musical más.

Como hemos apuntado, para facilitarnos el seguimiento de nuestras suscripciones y conocer sobre la marcha las actualizaciones puede resultar más cómodo pasar por algún tipo de aplicación que nos permita gestionar las suscripciones mediante canales de RSS.

Las plataformas y aplicaciones

En la escena de los podcasts en castellano destacan dos plataformas respecto a las demás:iTunes, para el mundo Apple e iVoox, para el resto de dispositivos. La mayor parte de los podcasts agregan su programación en ambas. En el caso de iVoox, incluso podemos proceder a su descarga directa o a su audición a través del mismo navegador, además de las aplicaciones en varias plataformas disponibles. Por otra parte iTunes es un viejo conocido de todos los que dispongan de algún dispositivo de la manzana mordida y prácticamente es ineludible para poder emplear nuestro dispositivo móvil.

DoubleTwist es el tercero en discordia en cuanto a aplicaciones que nos permiten agregar podcast y gestionar nuestras suscripciones. En muchos aspectos, se ha situado como una alternativa a iTunes y a otras aplicaciones nativas de fabricantes de dispositivos Android, como Samsung Kies que pueden llegar a ser frustrantes para usuarios que no necesitan una sincronización constante y completa para cargar contenidos a sus terminales.

Por otro lado, para usuarios que busquen variedad o se inicien en el podcast y quieran tener cierta perspectiva de cómo es la escena general, existen las denominadas «radios de Podcast» que emiten en directo diferentes programas suscritos a estas, por lo general la mayoría, dado que es raro no encontrarse con la licencia Creative Commons en estos. Un ejemplo es La radio Podcastellano..

Asimismo existen agregadores que ofrecen selecciones semanales como Oyesto, La Podcastera, Trending Podcast o la selección de iVoox. En este sentido destaca observar cómo plataformas de otros países en los que el podcast está muy extendido no tienen mucho éxito en España, como es el caso de MiroGuide. Probablemente la no profesionalización del podcast hispano tenga mucho que ver en ello y las licencias y plataformas sin ataduras tengan más sentido por ello.

Cómo descargarse un podcast

Hay tres métodos sencillos y prácticos. En primer lugar el más evidente y directo, acudir al sitio del podcast en cuestión o a un portal que disponga de los archivos en formato MP3 y proceder a su descarga. El segundo, emplear aplicaciones en nuestro ordenador que nos gestionen estas suscripciones y que procedan a una descarga automatizada. Por último, instalar una aplicación en nuestro terminal, si se trata de un smartphone, que nos gestione las audiciones ya sea en forma de difusión (streaming) o descargando los contenidos para después escucharlos.

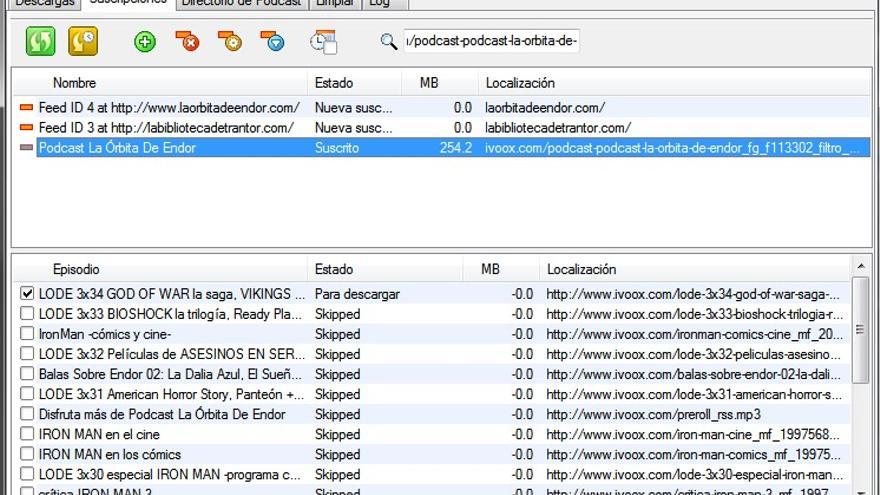

Entre las aplicaciones que gestionan las descargas en el mundo PC, sea Windows o Linux, destacamos tres alternativas muy a tener en cuenta: Juice Receiver, Gpodder y Songbird. Las dos primeras son aplicaciones bien sencillas con interfaces fáciles de usar. En esencia el sistema de gestión de los contenidos pasa por suministrar el canal RSS al que nos queremos suscribir y configurar la automatización de las descargas de estos. Luego podemos disponer de estos archivos tanto para su reproducción directa con la aplicación que más nos guste como para llevarlos a otro dispositivo autónomo. Los que disponen de Mac u otros dispositivos iOS, pueden gestionar las suscripciones vía iTunes sin mayor problema dado que las suscripciones a podcast es uno de sus apartados más maduros y mejor integrados.

Por otro lado, SongBird es un conocido reproductor que ha experimentado un remozado completo para convertirse en un reproductor multiplataforma, tanto en escritorio convencional, como a través de una WebApp (aplicación de navegador) y versiones Android e iOS.

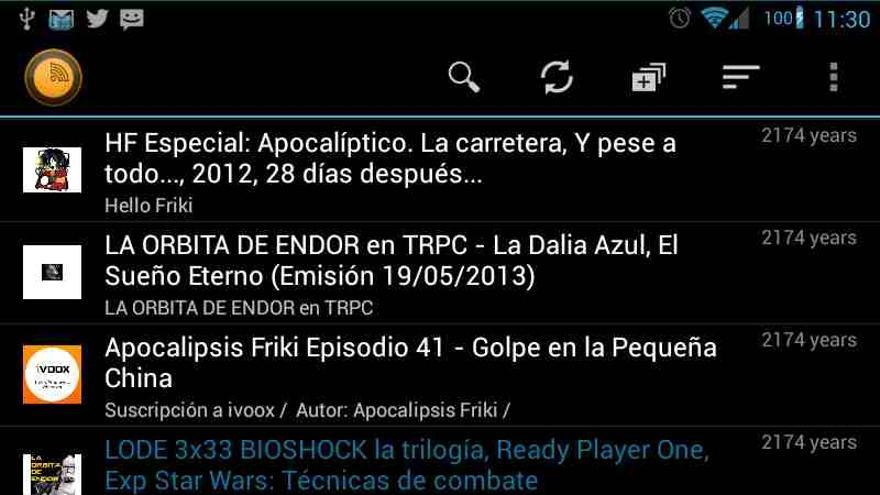

La tercera opción es la de las aplicaciones nativas para nuestro reproductor, sobre todo en casos de smartphones o tabletas, que se han impuesto sobre otros dispositivos anteriores dedicados en exclusiva a la reproducción de contenidos. BeyondPod, Podkicker, Songbird, iVooxson algunas de las aplicaciones que podemos encontrar para administrar directamente nuestras suscripciones. Todas ellas nos permiten tanto la audición vía streaming (directamente con nuestra conexión a internet) o descargarnos los archivos para su audición sin conexión.

Una selección de Podcast

La presente selección no pretende ser una guía sistemática de los podcast en castellano sino un listado de los contenidos más interesantes escuchados por el que escribe. Para disponer de listados por popularidad, plataformas de podcast como iVoox ofrecen sus rankings en tiempo real basándose en las suscripciones de sus usuarios.

En esta selección hemos excluido conscientemente los programas de radio convencionalgrabados y ofrecidos en plataformas de podcast, al no ser elementos exclusivos del universo del podcast tal y como lo hemos descrito.

Cine

- Esta Peli ya la he visto: Podcast de cine en general con periodicidad quincenal.

- Fantascine (Atmósfera Cero): Dedicado al cine fantástico y de terror.

- El Octavo Pasajero: Combina sesiones de podcast con entradas en su blog de temática generalista aunque con mayor enfoque en el cine fantástico.

Ciencia-Ficción, fantasía cine, cómic y cultura geek en general

- La órbita de Endor: Dedicado a la Fantasía y la ciencia ficción en todas sus vertientes a cargo de Antonio Runa

- La Biblioteca de Trantor: Monográficos muy elaborados sobre ciencia ficción y fantasía de la mano de Félix de la Concepción

- Apocalipsis Firiki: Temática más específica del mundo más freak.

- Hello Friki: Especialmente dedicado a la cultura geek.

- El laberinto del primigenio: Juegos de rol y de tablero, especialmente los más antiguos.

- Vis Lúdica: Revista sobre juegos de mesa modernos

- La Taberna Galáctica: Temas variados

Historia, ciencia y escepticismo

- La aldea irreductible: Uno de los blogs sobre historia, ciencia y escepticismo más destacados de la escena hispana con su podcast asociado.

- Lecciones de Historia: Uno de los podcasts de historia que más seguidores de « La rosa de los vientos» atrae.

- La biblioteca de Alejandría: Otro gran podcast sobre historia de los que más grabaciones dispone y de los mejores realizados.

- Magonia: Escepticismo en estado puro dedicado a destrozar mitos y supercherías.

- El podcast del Búho: Recopila momentos puntuales de la historia, anecdotas y biografías.

- La decadencia occidental: De temática generalista agrupa muchos programas de actualidad tecnológica y geek.

- Podcast XYZ: Ciencia, historia y biografías, con contenidos bien editados.

- Zafarrancho Podcast: Especializado en historia bélica

Tecnología y videojuegos

- El telar del Geek: Blog que aglutina distintos podcast de tecnología

- iCharlas: Especialmente dedicado al mundo Apple

- Engadget: Podcast del blog con el mismo nombre que analizan la actualidad en modo de charla entre redactores.

- El camionero Geek: Un camionero nos explica sus andanzas con la tecnología en un podcast de gran aceptación.

- Infoxicados: Podcast sobre tecnología y gadgets en general

- Pánico en el núcleo: Especialmente dedicado a Linux y al software libre.

- Vidas en Red: Breves monólogos a propósito de la tecnología con un tono crítico.

- Droidcast: Enfocado al mundo Android