Sobre Wannacry y la tendencia del Ransomware que viene

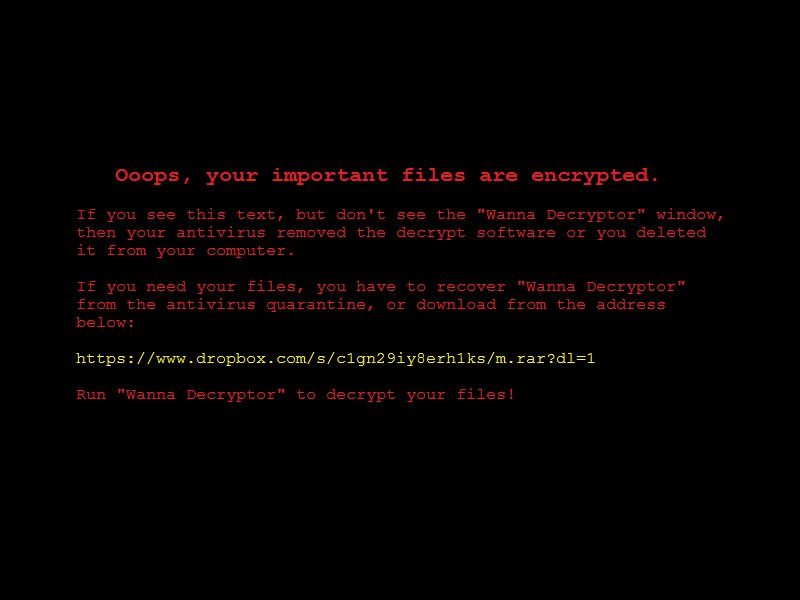

El pasado 12 de mayo se produjo un evento en ciberseguridad con una repercusión no conocida hasta ahora. Por lo que sabíamos los profesionales de la ciberseguridad, el malware del tipo Ransomware, que literalmente te secuestra los datos de tu dispositivo, actuaba como un elemento delictivo que seguía una pauta estable. A saber, mediante un mensaje de Phising (literalmente pescar incautos) o con otros ficheros debidamente “inyectados” se infectaba un equipo, se cifraban sus datos y se mostraba un mensaje de recate, pagadero en bitcoins.

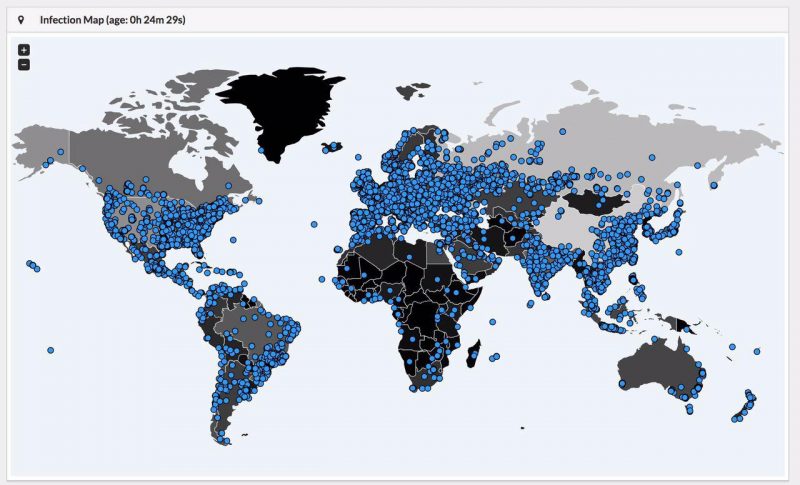

Todo fue así hasta el 12 de mayo. La gran diferencia de este tipo de malware respecto al resto de sus hermanos es la inclusión de una medida extra. Ahora el Ransomware, o familia de Ransomware ya que a día de hoy ya se conocen cuatro variantes, busca antes de cifrar datos propagarse por la red de equipos a su alcance. Para ello, emplean un método que llevaba años explotando la NSA, mediante los gusanos EternalBlue y DoublePulsar. Se trataba de una vulnerabilidad de Microsoft (la MS17-010), que afectaba al puerto TCP 445, sobre el protocolo SMB y para la que existía un parche de seguridad del día 14 de marzo. Dicha vulnerabilidad sería revelada tras el hackeo de la NSA llevada a cabo por el grupo The Shadow Brokers el verano pasado y que recientemente sería descifrada para el público general. Así una vez conocida, Microsoft haría lo propio y parcheó la vulnerabilidad. A pasear de ello, casi un mes después, grandes compañías y sectores estratégicos de todo el mundo verían paralizada su labor por una infección que se propagaría con gran velocidad.

Todo fue así hasta el 12 de mayo. La gran diferencia de este tipo de malware respecto al resto de sus hermanos es la inclusión de una medida extra. Ahora el Ransomware, o familia de Ransomware ya que a día de hoy ya se conocen cuatro variantes, busca antes de cifrar datos propagarse por la red de equipos a su alcance. Para ello, emplean un método que llevaba años explotando la NSA, mediante los gusanos EternalBlue y DoublePulsar. Se trataba de una vulnerabilidad de Microsoft (la MS17-010), que afectaba al puerto TCP 445, sobre el protocolo SMB y para la que existía un parche de seguridad del día 14 de marzo. Dicha vulnerabilidad sería revelada tras el hackeo de la NSA llevada a cabo por el grupo The Shadow Brokers el verano pasado y que recientemente sería descifrada para el público general. Así una vez conocida, Microsoft haría lo propio y parcheó la vulnerabilidad. A pasear de ello, casi un mes después, grandes compañías y sectores estratégicos de todo el mundo verían paralizada su labor por una infección que se propagaría con gran velocidad.

Malware mediático

Lo cierto es que la visibilidad alcanzada por este malware ha sido un suceso sin precedentes y consecuencia de ello se ha levantado un gran circo mediático en el que se han vertido opiniones de todo tipo y no pocos han querido pontificar o sacar provecho del asunto.

Buena parte de la responsabilidad de esta rápida extensión ha sido, por un lado, la falta de consciencia de los usuarios a la hora de abrir archivos de cualquier procedencia, el famoso Phising; con el añadido que esta vez afectaba no solo a la víctima inicial sino a toda su red, siempre que esta no haya actualizado. Evidentemente, por otra parte, algo falla cuando después de un mes no se han actualizado los equipos de estas grandes empresas, algo que suele ser un proceso automatizado en la mayor parte de las ocasiones. Una de las excusas que más me han llamado la atención, provienen precisamente de Telefónica, argumentando que deben probar antes los parches de seguridad para que no afecten a sus equipos en producción. Inmediatamente me pregunto, si tus equipos en producción, de los que depende tu negocio, pueden dejar de funcionar correctamente si lo hacen de forma segura, algo falla, de forma radical, en tu negocio. Un negocio no tiene nunca que deber elegir entre funcionar o ser seguro. Si es así estás fallando estrepitosamente.

No quiero pensar el impacto que podría alcanzar el asunto se de veras, se hubiese producido un APT, un ataque a gran escala deliberado, en lugar de un intento de hacer negocio pidiendo rescates de 300 dólares. No estamos preparados para eso. Como nota curiosa, la propagación de la versión del día 12 pudo ser detenida gracias a un analista de seguridad @Malwaretechblog, que pudo ver cómo el Ransomware contenía un procedimiento de “apagado “con tan solo comprobar la existencia de un dominio que este registraría por 10 dólares. Como se pueden imaginar, las futuras variantes no contendrán este método. El futuro de este tipo de malware ha marcado un hito en cuanto a su impacto y es de suponer que el futuro estará marcado por pautas de este estilo y será ejemplo para el despliegue a modo de ciberarma.

Soluciones

En lo que a mí respecta, desde los años que llevo tratando de difundir en mis charlas algo de conciencia en la ciberseguridad, tengo que decir que en estos asuntos tengo algo de complejo de Casandra. Aviso de algo que sé que va a pasar, pero me hacen poco caso hasta que ya es tarde… En fin, actualizar nuestros equipos con los más recientes parches de seguridad, emplear una cierta higiene en lo que a enlaces y aceptación de ficheros se refiere y tener siempre copias de seguridad actualizadas son y siguen siendo el mejor y más barato plan de contingencias que existe.

En el caso que nos ocupa la solución es sencilla en este caso. Podemos aplicar una herramienta específica llamada NoMorecry, realizada por el Centro Criptológico Nacional CNN, español. Por otra parte podemos emplear una herramienta sencilla para bloquear y/o alertar del cifrado de nuestros datos, como es AntiRansom, del profesional Yago Jesus. También debemos tener como referente la página NO more Ransom, que suele actualizar los métodos de descifrado que se van haciendo públicos.

Por otra parte, actualizar, actualizar y actualizar. Microsoft se ha tomado en serio el asunto he incluso ha lanzado actualizaciones de seguridad para sistemas XP en adelante, que en teoría ya se encontraban obsoletos.

Los profesionales de la seguridad, contamos ya incluso con un scrip para nmap que nos permite detectar el Ransomware en las redes. También existen análisis y muestras, pero eso sería ya parte de un artículo más técnico para nuestro terreno profesional.