No estamos preparados para defender nuestros datos, nuestra privacidad, de los eventuales ataques y vulneraciones posibles hoy en día. Según la experiencia más próxima, hemos de reconocer que el grado de complejidad y la capacidad de los ataques a infraestructuras y sistemas no están avanzando al mismo ritmo que el de los potenciales ciberdelincuentes.

El nivel de exposición digital, propio del proceso de inmersión de ciudadanos y empresas, se ha incrementado de forma exponencial. Nuestra vida online, cuentas bancarias, relaciones con la administración y la empresa en general y buena parte de los negocios más actuales tienen como requisito indispensable una conectividad sobre la que no tenemos consciencia ni control.

Legislaciones como el actual Reglamento Europeo de Protección de Datos han situado a la ciberseguridad en un primer plano. Como hemos comentado en ciertas ocasiones, este reglamento ha llevado a incorporar en el obligado cumplimiento de la protección de datos elementos actualizados propios de Sistemas de gestión de la seguridad de la información. Así, desde que este reglamento entre en vigor completamente, a partir del próximo 25 de mayo de 2018, nos vamos a encontrar en la necesidad de actualizar la forma en la que las organizaciones encaran sus procesos.

En lo personal, la búsqueda de respuestas para cubrir todos los huecos que supone este cumplimento ha suscitado una búsqueda en la que, junto con otros compañeros, no dejamos de aprender en una carrera contra las nuevas contingencias en ciberseguridad.

Por ejemplo, ser víctima de un ciberataque ha dejado de ser una incidencia interna para convertirse en un problema que afecta a aspectos organizativos y que puede conservar sanciones si no se gestionan adecuadamente. Esto significa que ahora tenemos que saber gestionar un posible incidente y planificar el impacto su posible resolución y establecer parámetros de control y niveles de compromiso donde antes no había. Es decir, hay que planificar, a nivel organizativo, la respuesta frente a amenazas y establecer parámetros de control y mitigación.

El afán por cumplir con este reglamento y de ofrecer unos niveles de seguridad cada vez más sofisticados nos ha impulsada a muchos profesionales a buscar soluciones que nos sirvan para cumplir con estas medidas. Así, por ejemplo, cifrar los datos situados en dispositivos de la empresa, ha pasado de ser una tarea de colectivos muy concretos a una necesidad que debe ser controlada desde los administradores de sistemas.

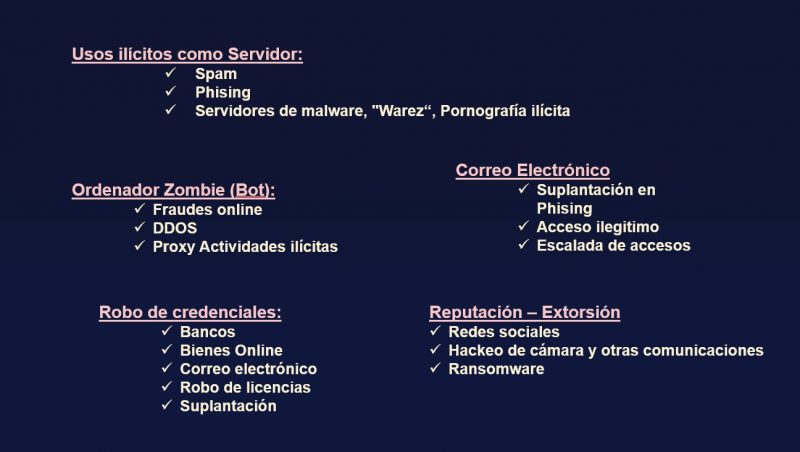

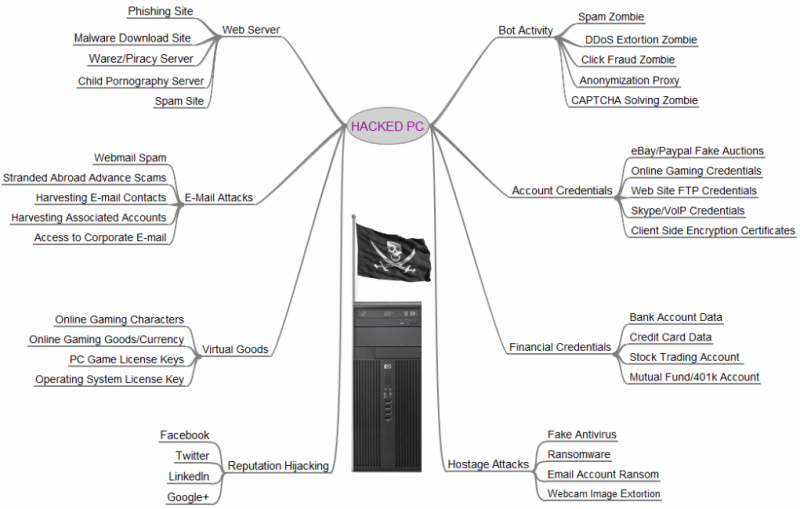

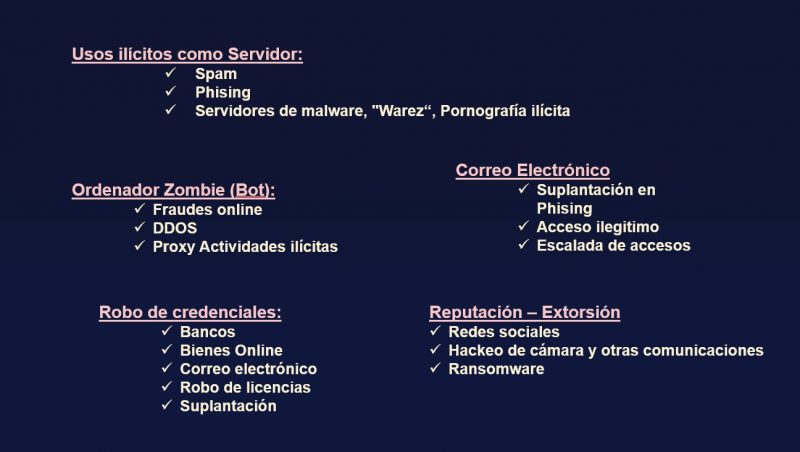

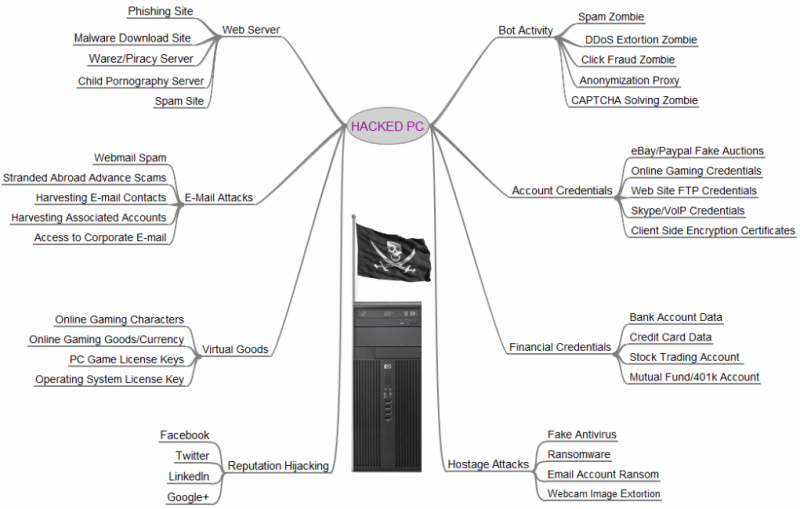

Algunos ejemplos de posibles usus ilicitos de nustros dispositivos

¿Para que va a querer nadie mis datos y mis dispositivos?

Una de las frases más repetidas entre pequeñas empresas y usuarios es la de pensar que nuestros datos no son importantes, que no somos un posible objetivo de posibles ataques. Sin embargo, esto parte de una idea falsa y de una limitada visión de la realidad actual del mercado delictivo en la red. La realidad actual es que cualquier dato, cualquier conexión y equipo son susceptible de convertirse en un elemento más de diversos tipos de redes delictivas, desde redes de Bots, servidores de spam o Malware, la suplantación del correo electrónico para Phising o la suplantación, el robo de cuentas de redes sociales, la extorsión, el robo de credenciales bancarias, el minado de criptomonedas, integración de ataques de denegación de servicios y un extenso etcétera que afecta a todo tipo de dispositivos conectado, cuenta o credencial que tengamos.

Un equipo comprometido es hoy en día una fuente de necgocio delictivo en cada vez mas formas

Este horizonte nos sitúa en la necesidad de aumentar la conciencia y la formación en las practicas básicas de ciberseguridad con el objetivo de crear un nuevo “sentido común” digital capaz de crear unas barreras mínimas, una respuesta eficaz y automática a los intentos de burlar nuestra confianza para tomar el control de lo nuestro.

La línea de defensa de la ciberseguridad

Como comentábamos con el cumplimento de la reglamentación actual, se perfila una necesidad de profesionales enfocados completamente a la ciberseguridad. Entre las cuestiones que encontramos de forma recurrente en la empresa, el cifrado y la copia de seguridad disponible y bien salvaguardada, baja reglas como la 3-2-1 ( 3 copias, dos formatos distintos una de ellas fuera de la ubicación original) forman parte de la primera línea de defensa.

Día a día «nos la jugamos» por desconocimiento

También somos conscientes que la clásica defensa del antivirus convencional, ha perdido considerablemente la eficacia frente a la multiplicidad de nuevas amenazas que no funcionan con el parámetro clásico de los antivirus. Como sabemos, el antivirus basado en firmas, lo que hace es actualizar y cotejar los archivos de nuestro equipo, basándose en una lista descargada desde los servidores de la empresa antivirus, para comprobar si es reconocido como código malicioso. En diversos laboratorios de prueba se ha demostrado cómo con un simple cambio en el código de estos potenciales elementos maliciosos, se renueva la firma (el código hash del fichero en cuestión). Bien es cierto que se han incorporado detección de comportamiento y heurística, pero sigue siendo una línea que ha perdido sustancialmente su eficacia. En este sentido, motores mucho más ligeros y eficaces, basados en machine learning e inteligencia artificial se perfilan como las nuevas respuestas al nuevo malware, especialmente personificado en el cada vez más popular ransomware.

En esa línea de control y registro del estado de los sistemas debe permitir la monitorización de eventos que hasta ahora no lo estaban. Por ejemplo, el control del cifrado de discos y dispositivos, tanto en la infraestructura de equipos de empleados como con sistemas MDM para equipos en movilidad o el control de certificados digitales, con los que cada vez se pueden realizar mayores tareas, son elementos esenciales en la nueva ciberseguridad que se impone en nuestros días. Para todo esto hay ya herramientas y métodos que pueden implementarse en nuestras organizaciones.

Al igual que los cortafuegos han evolucionados a IPS o IDS, para posteriormente engrosar sus funciones en sistemas UTM, con cada vez mayores funciones para establecer un primer perímetro de defensa, las auditorias, también han dejado de ser una foto fija del estado de un sistema en un momento concreto, a convertirse en una necesidad de conocimiento en tiempo real. Para ello, también hemos encontrado sistemas de auditado permanente capaces de cotejar vulnerabilidades de todo elemento conectado a la red.

Nuevos tiempos, nuevas responsablidades

En esta búsqueda, también se ha desdibujado el perfil inicial de informático, incluso de informático dedicado a sistemas, para asumir el papel que estas necesidades han creado. La necesidad de profesionales en ciberseguridad.

Así, casi sin darnos cuentas, esta búsqueda de respuestas también ha transformado nuestro perfil, nos ha especializado en una rama apasionante que nos obliga a un grado de atención y actualización mayor, pero que nos coloca en primera línea de nuestro tiempo.

Como podéis observar, no hice ninguna referencia comercial. No se trata de vender sino de dar respuesta a lo que pasa en la red, de ser capaces de conocer y saber la manera de paliar, mitigar e impedir que nuestros datos, nuestra vida digital, caiga en manos inapropiadas. Nunca me ha gustado dar mensajes de miedo, de hecho, a Internet Ahora, quise quitarle el subtítulo. Siempre he pensado que es mejor conocer y explicar, por eso he disfrutado tanto como docente o ponente y por eso creo que la tarea de los profesionales de la seguridad informática tiene mucho de concienciación, de trabajo pedagógico y de explicar la importancia de lo que no se valora hasta que no nos enfrentamos al desastre.

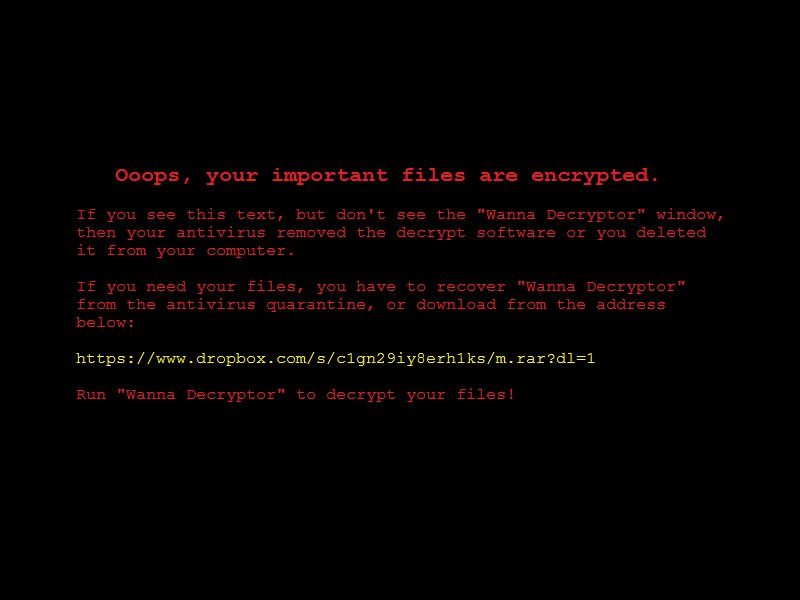

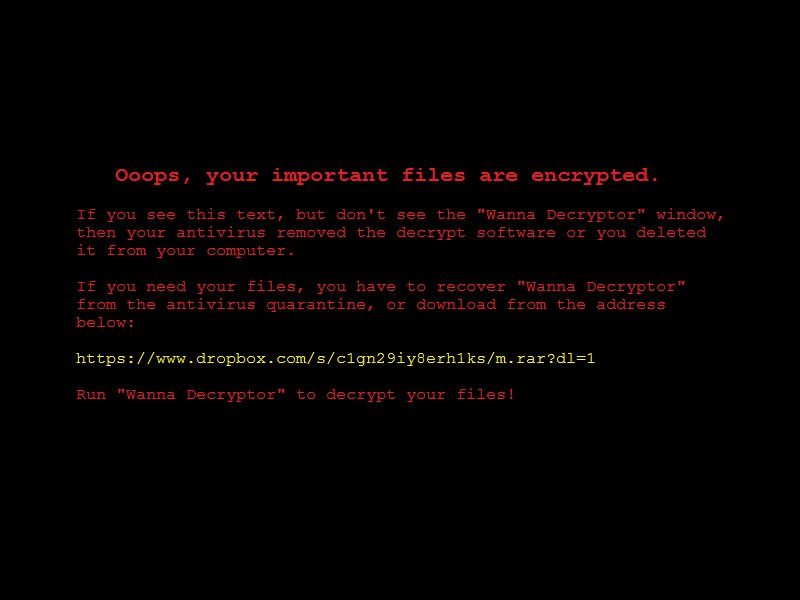

El pasado 12 de mayo se produjo un evento en ciberseguridad con una repercusión no conocida hasta ahora. Por lo que sabíamos los profesionales de la ciberseguridad, el malware del tipo Ransomware, que literalmente te secuestra los datos de tu dispositivo, actuaba como un elemento delictivo que seguía una pauta estable. A saber, mediante un mensaje de Phising (literalmente pescar incautos) o con otros ficheros debidamente “inyectados” se infectaba un equipo, se cifraban sus datos y se mostraba un mensaje de recate, pagadero en bitcoins.

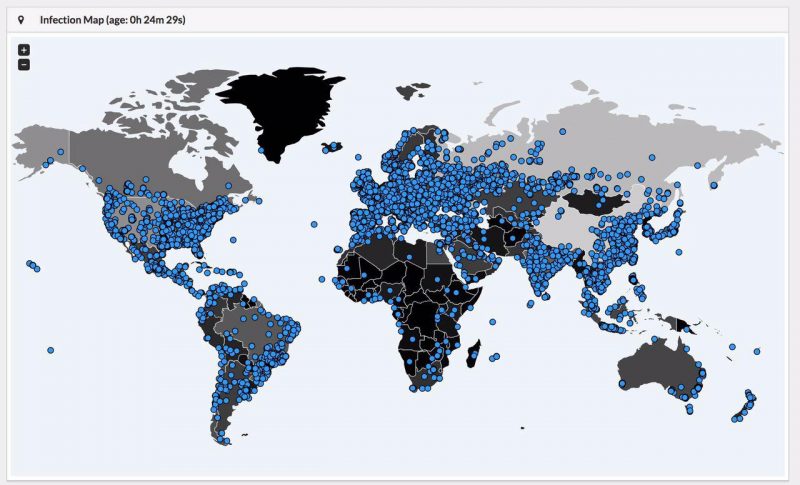

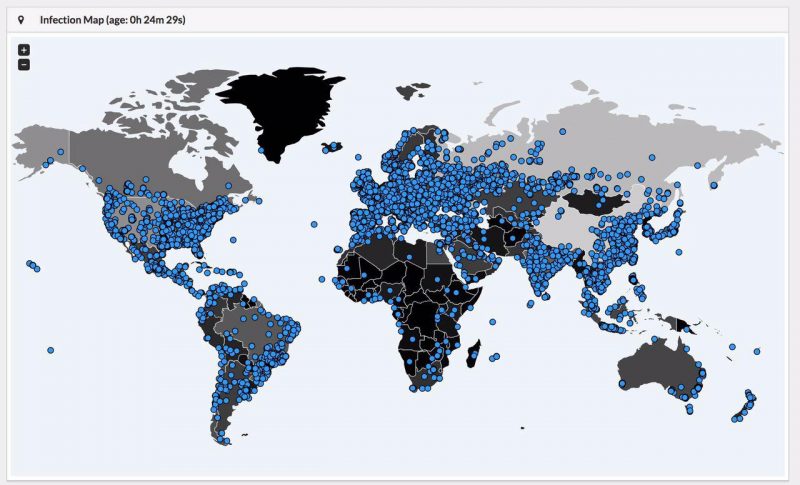

Todo fue así hasta el 12 de mayo. La gran diferencia de este tipo de malware respecto al resto de sus hermanos es la inclusión de una medida extra. Ahora el Ransomware, o familia de Ransomware ya que a día de hoy ya se conocen cuatro variantes, busca antes de cifrar datos propagarse por la red de equipos a su alcance. Para ello, emplean un método que llevaba años explotando la NSA, mediante los gusanos EternalBlue y DoublePulsar. Se trataba de una vulnerabilidad de Microsoft (la MS17-010), que afectaba al puerto TCP 445, sobre el protocolo SMB y para la que existía un parche de seguridad del día 14 de marzo. Dicha vulnerabilidad sería revelada tras el hackeo de la NSA llevada a cabo por el grupo The Shadow Brokers el verano pasado y que recientemente sería descifrada para el público general. Así una vez conocida, Microsoft haría lo propio y parcheó la vulnerabilidad. A pasear de ello, casi un mes después, grandes compañías y sectores estratégicos de todo el mundo verían paralizada su labor por una infección que se propagaría con gran velocidad.

Todo fue así hasta el 12 de mayo. La gran diferencia de este tipo de malware respecto al resto de sus hermanos es la inclusión de una medida extra. Ahora el Ransomware, o familia de Ransomware ya que a día de hoy ya se conocen cuatro variantes, busca antes de cifrar datos propagarse por la red de equipos a su alcance. Para ello, emplean un método que llevaba años explotando la NSA, mediante los gusanos EternalBlue y DoublePulsar. Se trataba de una vulnerabilidad de Microsoft (la MS17-010), que afectaba al puerto TCP 445, sobre el protocolo SMB y para la que existía un parche de seguridad del día 14 de marzo. Dicha vulnerabilidad sería revelada tras el hackeo de la NSA llevada a cabo por el grupo The Shadow Brokers el verano pasado y que recientemente sería descifrada para el público general. Así una vez conocida, Microsoft haría lo propio y parcheó la vulnerabilidad. A pasear de ello, casi un mes después, grandes compañías y sectores estratégicos de todo el mundo verían paralizada su labor por una infección que se propagaría con gran velocidad.

Malware mediático

Lo cierto es que la visibilidad alcanzada por este malware ha sido un suceso sin precedentes y consecuencia de ello se ha levantado un gran circo mediático en el que se han vertido opiniones de todo tipo y no pocos han querido pontificar o sacar provecho del asunto.

Buena parte de la responsabilidad de esta rápida extensión ha sido, por un lado, la falta de consciencia de los usuarios a la hora de abrir archivos de cualquier procedencia, el famoso Phising; con el añadido que esta vez afectaba no solo a la víctima inicial sino a toda su red, siempre que esta no haya actualizado. Evidentemente, por otra parte, algo falla cuando después de un mes no se han actualizado los equipos de estas grandes empresas, algo que suele ser un proceso automatizado en la mayor parte de las ocasiones. Una de las excusas que más me han llamado la atención, provienen precisamente de Telefónica, argumentando que deben probar antes los parches de seguridad para que no afecten a sus equipos en producción. Inmediatamente me pregunto, si tus equipos en producción, de los que depende tu negocio, pueden dejar de funcionar correctamente si lo hacen de forma segura, algo falla, de forma radical, en tu negocio. Un negocio no tiene nunca que deber elegir entre funcionar o ser seguro. Si es así estás fallando estrepitosamente.

No quiero pensar el impacto que podría alcanzar el asunto se de veras, se hubiese producido un APT, un ataque a gran escala deliberado, en lugar de un intento de hacer negocio pidiendo rescates de 300 dólares. No estamos preparados para eso. Como nota curiosa, la propagación de la versión del día 12 pudo ser detenida gracias a un analista de seguridad @Malwaretechblog, que pudo ver cómo el Ransomware contenía un procedimiento de “apagado “con tan solo comprobar la existencia de un dominio que este registraría por 10 dólares. Como se pueden imaginar, las futuras variantes no contendrán este método. El futuro de este tipo de malware ha marcado un hito en cuanto a su impacto y es de suponer que el futuro estará marcado por pautas de este estilo y será ejemplo para el despliegue a modo de ciberarma.

Soluciones

En lo que a mí respecta, desde los años que llevo tratando de difundir en mis charlas algo de conciencia en la ciberseguridad, tengo que decir que en estos asuntos tengo algo de complejo de Casandra. Aviso de algo que sé que va a pasar, pero me hacen poco caso hasta que ya es tarde… En fin, actualizar nuestros equipos con los más recientes parches de seguridad, emplear una cierta higiene en lo que a enlaces y aceptación de ficheros se refiere y tener siempre copias de seguridad actualizadas son y siguen siendo el mejor y más barato plan de contingencias que existe.

En el caso que nos ocupa la solución es sencilla en este caso. Podemos aplicar una herramienta específica llamada NoMorecry, realizada por el Centro Criptológico Nacional CNN, español. Por otra parte podemos emplear una herramienta sencilla para bloquear y/o alertar del cifrado de nuestros datos, como es AntiRansom, del profesional Yago Jesus. También debemos tener como referente la página NO more Ransom, que suele actualizar los métodos de descifrado que se van haciendo públicos.

Por otra parte, actualizar, actualizar y actualizar. Microsoft se ha tomado en serio el asunto he incluso ha lanzado actualizaciones de seguridad para sistemas XP en adelante, que en teoría ya se encontraban obsoletos.

Los profesionales de la seguridad, contamos ya incluso con un scrip para nmap que nos permite detectar el Ransomware en las redes. También existen análisis y muestras, pero eso sería ya parte de un artículo más técnico para nuestro terreno profesional.

Los días 17 y 18 de mayo, he estado dando una serie de ponencias a los alumnos del Colegio Juan Herrera Alcausa (Los Olivos) de Velez- Málaga sobre ciberseguridad y uso responsable de los medios digitales. Los grupos iban desde tercero a sexto. SI, tercero, con 8-9 años.

Entre las cuestiones que a algunos responsables de seguridad deberían sorprender está la casi completa extensión del uso de Smartphones. Estos niños y niñas saben perfectamente hacer uso de esta plataforma tecnológica y superan con creces a sus progenitores. Conocen las limintaciones de los videojuegos por edad (las famosas clasificiaciones PEGUI) y las restrcicciones por edad de Youtube o Instagram,sus grandes redes, ya que Facebook, por ejemplo es «para viejos», y por supuesto saben lo simple que resulta saltarse cualquiera de estas.

Lo cierto es que lo mas interesante de estas charlas, mas allá de lo que uno pueda aconsejarles es la forma en la que participan y cómo puedes hacerte una idea de sobre el modo en que emplean el medio digital.

Tambien resulta mas preocupante saber que muchos siguen permitiendo peticiones de amistad de desconocidos y cómo incluso ya había un alunmo que había conocido el asunto de la Ballena Azul, que ya ha costado la vida a 130 jóvenes.

Una idea interesante que podemos extraer de estas charlas es que al menos, les quedan las sugerencias que les planteamos al respecto de la seguridad, la privacidad y cómo enfrentarse al Ciberbuling y al Sexting. Deberíamos darle mayor importancia a estos asuntos en el calendario escolar e introducir buena parte de estos contenidos en el horario regular, estoy seguro que cualquier persona medianamente razonable sabrá encontrar huecos de tiempo entre alguna que otra enseñanza menos ligada a la educación.

El Reglamento General de Protección de Datos (GDPR), de obligado cumplimiento a partir de mayo de 2018, va a suponer un cambio significativo respecto a la anterior normativa sobre la protección de datos personales. Este nuevo reglamento, sustituye la directiva de 1995, desarrollada en nuestra LOPD.

Aprobado el pasado 26 de abril de 2016 por el parlamento europeo, Este nuevo reglamento supone la derogación de la directiva vigente hasta ahora, la Directiva 95/46/CE (Reglamento general de protección de datos).

El régimen sancionador de este reglamento contempla multas de hasta el 4% de la facturación global de las empresas en caso de infracción, con un límite máximo de 20 millones de € un dato que puede ser determinante a la hora de que las empresas velen por el adecuado cumplimiento.

Entre otros aspectos, supone una mayor claridad y concreción de responsabilidades de quien tiene y hace uso de estos datos. El impacto en el aspecto de la ciberseguridad es uno de los elementos que más destacan en el GDPR. Así se abren nuevas posibilidades para un avance en la ciberseguridad de toda la infraestructura tecnológica.

Como figura nueva, se establece un nuevo principio de responsabilidad creando controladores de la información. Éstos van a ser los responsables de todos los datos tratados y por tanto el principal identificado en todo el proceso de datos.

Asimismo, el reglamento incorpora nuevas características a las de los reglamentos anteriores como la obligada transparencia del proceso de toma de datos, la limitación clara del propósito de estos, el almacenamiento de los datos, que ahora juega un papel preponderante dado que siempre debe estar accesibles y ser capaces de identificarse individualmente.

Ahora la privacidad juega un papel primordial en todo el diseño de cualquier aplicación, campaña o proceso. La llamada Evaluación del impacto de la privacidad (PIA), está pensada para poder identificar y reducir cualquier riesgo de incumplimiento en este tratamiento de datos.

Nuevas medidas y requisitos

Ahora, son obligatorias la asunción de medidas que garanticen el cumplimento del GDPR. entre estas destacamos la obligatoriedad de realizar Evaluaciones obligatorias del impacto de la privacidad (EIPD), hacer Auditorías revisables y Revisiones de las políticas. También se deben mantener una serie de registros de actividad permanente de cualquier acceso o modificación y en caso de ser necesario, nombrar a un responsable de protección de la información (DPO).

Asimismo, se recoge el derecho al “olvido”, mediante un mecanismo clara para la rectificación o supresión de datos personales, la necesidad de “consentimiento claro y afirmativo” de la persona cuyos datos personales son tratados.

Otro aspecto relevante es la llamada “portabilidad”, o el derecho a trasladar los datos a otro proveedor de servicios.

Entre los aspectos que conciernen más directamente a la ciberseguridad, se regula al fin la información en caso de vulneración, exfiltración o acceso indeseado a nuestros datos. De este modo, se contempla el derecho a ser informado si los datos personales han sido accedidos de forma ilegal.

Todo ello se apunta con la indicación expresa de que se emplee un lenguaje claro y comprensible sobre las cláusulas de privacidad a la hora de realizar el consentimiento.

Obligando al cifrado de datos

Uno de los aspectos más destacados en lo que se refiere a la ciberseguridad es el de la obligatoriedad de cifrar los datos. Con ello se trata de adecuar el riesgo de exposición de los datos a su naturaleza y obliga a una medida superior en la protección de estos.

El reglamento fija tres niveles de cifrado de los datos

(más…)

Con la nueva redacción y puesta en funcionamiento del reciente reglamento de protección de datos, aprobado el pasado 26 de abril de 2016 por el parlamento europeo, que supone la derogación de la directiva vigente hasta ahora, la Directiva 95/46/CE (Reglamento general de protección de datos) se abren nuevas posiblidades para un avance en la ciberseguridad de toda la infraestructura tecnológica.

El impacto de esta medida tanto para la ciudadanía como su implicación para los profesionales de la seguridad informática es algo sujeto a análisis estos días.

Con este reglamento, se sustituye la directiva de 1995, desarrollada en nuestra LOPD, y cuya entrada en vigor tiene una moratoria de dos años.

Entre sus cambios más notables, destacamos que al tratarse de un reglamento y no una directiva su entrada en vigor será directamente aplicable en los estados miembros y en la legislación nacional de cada país. También fija una serie de estándares en lo que respecta a la forma de intercambiar este tipo de contenidos, lo que facilitará el intercambio de ficheros a escala europea.

En lo que respecta a la reglamentación de protección de datos, se incluyen disposiciones respecto al conocido como el derecho al “olvido”, ahora parte de los conocidos como derechos ARCO (Acceso, rectificación, cancelación y oposición), la obligación de un “consentimiento claro y afirmativo” por parte de la persona que cede sus datos personales, la posibilidad de que estos datos sean “portables”, es decir que se puedan trasladar estos datos a otro proveedor de servicios; el derecho a ser informado si los datos personales han sido vulnerados de alguna forma. También obliga a que las cláusulas de privacidad sean redactadas e un lenguaje claro y comprensible y contempla multas que llegan hasta el 4% de la facturación global de las empresas, caso de infracción en la gestión de estos derechos.

Como vemos, con ello se concretan muchas de las cuestiones y polémicas que han sido noticia en tiempos recientes en lo concerniente a los datos personales y se sistematiza en todo el entorno europeo un contexto legal más homogéneo, especialmente dentro de una UE cada vez más interrelacionada y con empresas que operan en todo su ámbito. Los países tendrán un plazo de dos años para trasladar los cambios de la directiva a la legislación nacional, lo que significa que contamos con un periodo de adecuación cuyo plazo conocemos.

En lo que respecta a los profesionales de la ciberseguridad, la necesidad de un sistema de seguridad de la información, todavía no concretado pero que se espera que vaya en consonancia con estándares reconocidos como el Esquema Nacional de Seguridad (ENS), en lo que respecta al sector público y estándares como el ISO 27001 y siguientes en lo que respecta a certificación privada, será una de las grandes novedades del nuevo reglamento. Para los profesionales de la seguridad, esta es una gran oportunidad para poder comenzar a extender sistemas de gestión de la seguridad de la información a una mayor escala, lo que redundará en unas infraestructuras empresariales con mayores garantías.

Una de las cuestiones más polémicas que viene de la mano del reglamento es la del registro europeo de datos de los pasajeros de transporte aéreo (PNR), dado que permite un amplio rango de intervención, bajo el punto de partida inicial de un control en prevención de entrada de elementos potencialmente terroristas en territorio europeo. Este registro, ha sido cuestionado en sucesivas ocasiones ante las posibilidades de auditoría ciudadana indiscriminada que puede permitir un espionaje fuera de garantías por parte de los gestores del PNR.

Para saber más:

Todo fue así hasta el 12 de mayo. La gran diferencia de este tipo de malware respecto al resto de sus hermanos es la inclusión de una medida extra. Ahora el Ransomware, o familia de Ransomware ya que a día de hoy ya se conocen cuatro variantes, busca antes de cifrar datos propagarse por la red de equipos a su alcance. Para ello, emplean un método que llevaba años explotando la NSA, mediante los gusanos EternalBlue y DoublePulsar. Se trataba de una vulnerabilidad de Microsoft (la MS17-010), que afectaba al puerto TCP 445, sobre el protocolo SMB y para la que existía un parche de seguridad del día 14 de marzo. Dicha vulnerabilidad sería revelada tras el hackeo de la NSA llevada a cabo por el grupo The Shadow Brokers el verano pasado y que recientemente sería descifrada para el público general. Así una vez conocida, Microsoft haría lo propio y parcheó la vulnerabilidad. A pasear de ello, casi un mes después, grandes compañías y sectores estratégicos de todo el mundo verían paralizada su labor por una infección que se propagaría con gran velocidad.

Todo fue así hasta el 12 de mayo. La gran diferencia de este tipo de malware respecto al resto de sus hermanos es la inclusión de una medida extra. Ahora el Ransomware, o familia de Ransomware ya que a día de hoy ya se conocen cuatro variantes, busca antes de cifrar datos propagarse por la red de equipos a su alcance. Para ello, emplean un método que llevaba años explotando la NSA, mediante los gusanos EternalBlue y DoublePulsar. Se trataba de una vulnerabilidad de Microsoft (la MS17-010), que afectaba al puerto TCP 445, sobre el protocolo SMB y para la que existía un parche de seguridad del día 14 de marzo. Dicha vulnerabilidad sería revelada tras el hackeo de la NSA llevada a cabo por el grupo The Shadow Brokers el verano pasado y que recientemente sería descifrada para el público general. Así una vez conocida, Microsoft haría lo propio y parcheó la vulnerabilidad. A pasear de ello, casi un mes después, grandes compañías y sectores estratégicos de todo el mundo verían paralizada su labor por una infección que se propagaría con gran velocidad.